| Biologie | Chimie | Didactica | Fizica | Geografie | Informatica |

| Istorie | Literatura | Matematica | Psihologie |

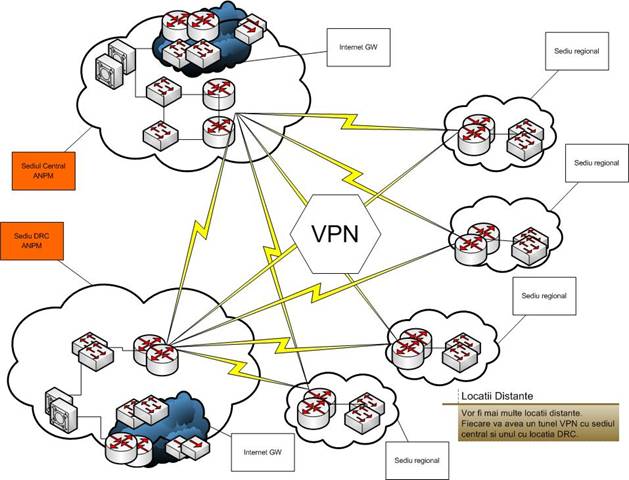

Solutia de comunicatii pentru SIM trebuie sa asigure comunicatii performante, stabile si sigure intre toate locatiile ANPM si sediul central, respectiv cel de Disaster Recovery.

In acest sens au fost luate in considerare un set de cerinte de nivel inalt:

toate echipamentele trebuie sa fie redundante

se va instala o infrastructura de comunicatii VPN

se vor livra si instala toate echipamentele de rutare si switching necesare solutiei

la data centere va exista cite o solutie de balansare a traficului pe Front Cluster

toate echipamentele vor fi livrate in rack-uri, impreuna cu solutiile de alimentare de back-up necesare.

Arhitectura de retea este prezentata mai jos:

In aceste conditii, necesarul de echipamente apare conform tabelului de mai jos:

|

|

|

Echipamente per locatie |

|||||||

|

|

Nr. Locatii |

Mng Eqp. |

LB |

SSLVPN |

FWL/ VPN1 |

switch |

ups |

rack |

FWL/ VPN2 |

|

|

1 |

1 |

2 |

2 |

4 |

10 |

UPS+GE |

5 |

0 |

|

DR |

1 |

1 |

2 |

2 |

4 |

8 |

UPS+GE |

5 |

0 |

|

Regionale |

8 |

0 |

0 |

0 |

0 |

2 |

UPS |

1 |

2 |

|

Locale |

44 |

0 |

0 |

0 |

0 |

2 |

UPS |

1 |

2 |

Furnizorul poate adauga la acesta orice echipament considerat a fi necesar pentru functinoarea SIM in conditiile cerute.

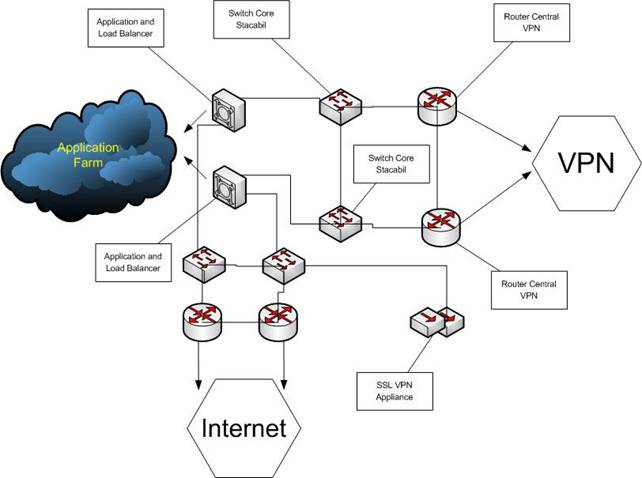

Figura urmatoare detaliaza configuratia de networking/securitate intr-un data center, fie el HQ sau DR:

|

1 |

Arhitectura |

|

|

|

1.1 |

Trebuie sa detina caracteristici multi tasking distribuite dedicate arhitecturii de baza a procesorului. |

|

|

|

1.2 |

Minim de 80 Micro Engines dedicate pentru sarcini specifice |

|

|

|

1.3 |

Contine 10 orificii x 10/100/1000 orificii |

|

|

|

1.4 |

Ar terbui sa contina minim 1000 MB RAM |

|

|

|

1.5 |

Suporta minim 50,00,000 legaturi L4+L7 TCP concurente |

|

|

|

1.6 |

Dispozitivul trebuie sa functioneze pe un Hardware special construit ce include procesori de retea multipli si multiple retele FPGA ce functioneaza toate in paralel. |

|

|

|

1.7 |

Furnizeaza minim 6000 Mbps L7 informatii |

|

|

|

2 |

Caracteristici incarcare echilibrata |

|||

|

2.1 |

Suport minim pentru 128 servere |

|||

|

2.2 |

Suport pentru algoritmii de incarcare echilibrarata |

|||

|

2.2.1 |

Cantitatea minima de cerinte deschise |

|||

|

2.2.2 |

Numarul minim de utilizatori/sesiuni |

|||

|

2.2.3 |

Ciclic. |

|||

|

2.2.4 |

Cantarire ciclica |

|||

|

2.2.5 |

Timpul de raspuns al intarzierii |

|||

|

2.3 |

Suport pentru serverul NAT |

|||

|

2.4 |

In cazul esecului Serverului/ Aplicatiei dispozitivul ar trebui sa il detectecteze in minim 12 secunde, configurabil. |

|||

|

2.5 |

In cazul esecului serverului traficul va fi deviat automat catre alt server. |

|||

|

3 |

Caracteristicile managementului serverului |

|

||

|

3.1 |

Sustine bine inchiderea serverului |

|

||

|

3.2 |

Sustine bine activarea serverului |

|

||

|

3.3 |

Are capacitatea de a

redirectiona traficul ce are la baza surse IP, destinatii IP si |

|

||

|

3.4 |

Segmentarea : Abilitatea de a diviza un singur echipament in echipamente multiple si de a opera indepenedet. Deci dispozitivul separat poate fi utilizat pentru echilibrarea serverelor multiple DMZ fara a compromite reteaua de securitate |

|

||

|

4 |

Caracteristici ale starii de monitorizare |

|

|

4.1 |

Furnizeaza controlul individual al starii fiecarui server si aplicatii |

|

|

4.2 |

Are capacitatea de a verifica starea protocoalelor precum HTTP,SMTP, POP, etc. |

|

|

4.3 |

Are capacitatea de a verifica starea serverului OS, aplicatiei precum si a continutului |

|

|

4.4 |

Furnizeaza mecanismul si , sau intre controlul starii |

|

|

4.5 |

Furnizeaza interfata GUI pentru configurarea oricarui control al starii |

|

|

5 |

Caracteristici redundanta |

|

|

5.1 |

Suport pentru VRRP |

|

|

5.2 |

Suport pentru transferul in caz de esec intre cele 2 dipozitive (daca este cazul) |

|

|

6 |

Caracteristici de protectie DDoS |

|

|

6.1 |

Protective DDoS |

Sistemul poate proteja de atacurile DDoS |

|

6.2 |

Informatii DDoS |

Dispozitivul ar trebui sa suporte DDoS peste 2.4Gbps de atacuri SYN |

|

6.3 |

Identificarea atacurilor DDoS |

Dispozitivul are capacitatea de a identifica si proteja impotriva urmatoarelor atacuri (6.3.1 – 6.3.11): |

|

|

Denumirea atacurilor |

Descriere: |

|

6.3.1 |

Teardrop |

Atacatorul trimite ragmente partiale de IP |

|

6.3.2 |

|

Atacatorul trimite interferente ICMP mai mari de 65536 bytes. Anumite sisteme nu pot suporta aceasta marime a pachetului ICMP. |

|

6.3.3 |

Deschis/inchis |

Atacatorul deschide si inchide conexiunile TCP la nivel mare, sperand sacopleseasca tinta TCP. |

|

6.3.4 |

ICMP inaccesibil |

Atatcatorul trimite pachete ICMP inaccesibile de la o adresa falsa catre gazda. Aceasta cauzeaza inchiderea tuturor conexiunilor TCP legitimate spre adresa falsa.Aceasta determina sesiunea TCP sa reincerce si mai mult ICMP inaccesibil sunt trimise,au loc conditii DDoS. |

|

6.3.5 |

ICMP redirectionat |

Un mare numar de redirectionari ICMP sunt trimise de catre atacator, intentionand sa incarce sistemul tinta. |

|

6.3.6 |

Atac Ping |

Un numar mare de interferente ICMP sunt redirectionate catre sistemul tinta. |

|

6.3.7 |

Atacuri ARP |

Un numar mare de pachete ARP sunt trimise sistemului. |

|

6.3.8 |

Christmas tree attack |

SegmenteTCP sunt trimise catre tinta cu toate semnaleleTCP dezactivate. |

|

6.3.9 |

TCP Flood |

Similar atacurilor SYN (vezi mai jos), dar in locul abandonarii la mijloc a conexiuniiprin procesul de setare, atacatorul deschide intrutotul conexiunile TCP si le abandoneaza ulterior, legand resursele de tinta gazda. |

|

6.3.10 |

Land |

Atacatorul trimite datagrame IP cu surse IP= destinatii IP, cauzand raspunsuri deschiderii. |

|

6.3.11 |

SYN |

Atacatorul produce un numar mare de segmenta TCP SYN tintei, indicand o cerere de deschidere a unei conexiuni TCP. Ulterior dechiderii conexiunilor, acesteasunt abandonate de catre atacator , legand resursele de aparatul tinta. |

|

7 |

Managementul dipozitivului si caracteristicile de raportare |

|

|

7.1 |

Sustine fizic intrari separate de management |

|

|

7.2 |

Furnizeaza interfata GUI pentru configurare si raportare |

|

|

7.3 |

Furnizeaza HTTP interfata de management. |

|

|

7.4 |

Furnizeaza interfata SSH/Telnet/CLI |

|

|

7.5 |

Sustine SNMP |

|

|

7.6 |

Furnizeaza rapoarte detaliate LIVE a traficului pentru fiecare link |

|

|

7.7 |

Furnizeaza detalii istoricede rapotare pentru traficul link-ului |

|

|

7.8 |

Sustine cu succes inchiderea serverului |

|

|

7.9 |

Sustine activarea cu succes a serverului |

|

|

8 |

Suport si instalare |

|

|

8.1 |

Vanzatorul trebuie sa furnizeze, instaleze si administreze acelasi produs intr-un mediu similar cel putin in ultimii 2 ani. |

|

|

8.2 |

Trebuie sa detina cel putin 3 ingineri atestati ai produselor. |

|

|

8.3 |

Instalare de catre ingineri atestati. |

|

|

8.4 |

OEM trebuie sa detina Toll Free linie de suport furnizat online 24 x 7 |

|

|

9 |

Caracteristici de accelerare si speficitati |

|

|

|

Carateristici |

Descriere |

|

9.1 |

Deschideri Ethernet |

Suport pentru minim 10 X orficii Ethernet with 10/100/1000 orificii |

|

9.2 |

Modul de Operare |

Provizii pentru amplasarea fie inline a dispozitivului sau Out of Path Configuration. |

|

9.3 |

Redundanta |

Provizii pentru a detine echipamente multiple in moduri High Availability de incarcare Active-Active si Active-Passive Hot stand-by. |

|

9.4 |

All in one unit |

SSL, Compression, Offloading, Load Balancing, DDoS protectia trebuie sustinuta de o singura unitate. |

|

9.5 |

Total Optimized Throughput |

Unitate de informatii totala optimizata ar trebui sa fie cel putin 6 Gbs. |

|

9.6 |

Full TCP Termination |

Dispozitivul suporta terminatie totala TCP |

|

9.7 |

TCP Offload Multiplexing si accelerare |

Dispozitivul sustineTCP Offload Multiplexing si accelerare |

|

9.8 |

Tehnici Fast TCP |

Dispozitivul sustine optimizarea TCP Slow Start, optimizareaTCP Congestion Avoidance in timp real analizand largimea benzii actuale intre dispozitiv si fiecare client (pana la 1,000 MBps) ce acceseaza o apliactie prin intermediul dipozitivului in mod current. |

|

9.9 |

Optimizeara din partea clientului a TCP |

Suport dedicate clientilor slow si fast WAN. |

|

9.10 |

High availability |

Provizii de echipamente Adaugare si Dezinstalare fara intreruperea retelei. |

|

10 |

Caracteristici de comprimare |

|

|

|

Caracteristici |

Descriere |

|

10.1 |

Comprimare HTTP |

Dispozitivul sustine comprimare HTTP si date HTTPS |

|

10.2 |

Accelerarea comprimarii |

Dispozitivul detine hardware bazat pe modul de comprimare. |

|

10.3 |

Comprimarea bazei de date |

Suporta minim 1.0. GBs traffic de date comprimat . |

|

10.4 |

Comprimare cu Zero latenta |

Comprimare inline, nu “buffer-si-comprima” - Rezultat: Zero latenta |

|

10.5 |

Algoritmul standard de comprimare |

Dispozitivul sustine algoritmul industrial standard de comprimare ca GZIP si algoritme reduse. |

|

10.6 |

Fisiere de comprimare |

Dispozitivul are capacitatea de a comprima urmatoarele tipuri de fisiere--.TXT, .XML, .HTM, .HTML, .DHTML, .SHTML, .JHTML, Java script (.JS, .JSP), X-JavaScript, Styles (.CSS), Microsoft: .XLS, .PPT,.PPS, .DOC, .PDF. |

|

10.7 |

Excluderea fisierelor din comprimare |

Dispozitivul poate fi configurat pentru a activa sau dezactiva comprimarea fiecarui tip de fisier. |

|

10.8 |

Browser automat de detectare a comprimarii |

Dispozitivul are capacitatea de a detecta automat daca browserul clientului poate sustine decomprimarea informatiei comprimate si trimiterea acesteia catre browser. |

|

10.9 |

Protocol suport multi siguranta |

Dispozitivul sustineterminrea traficului SSL. Criptarea si Decriptarea protocolului HTTP. |

|

10.10 |

Tranzactie pe Secunda (TPS) |

Suport pana la 20000 TPS |

|

10.11 |

CEC( Conexiuni concurente) |

Suport minim 25000 CEC |

|

11 |

Caracteristici de accelerare SSL si and SSL Offloading |

|

|

|

Caracteristici |

Descriere |

|

11.1 |

SSL baza de date |

Suporta minim 1GBs SSL trafic |

|

11.2 |

Conexiuni totale |

Suporta minim de 1,000,000 total conexiuni. |

|

11.3 |

Transcripte totala pe secunda |

Suporta 100000 tranzactii pe secunda. |

|

11.4 |

Total SSL Hand -Shakes pe secunda |

Suporta 50,000 hand-shakes pe secunda |

|

|

Hardware dedicate pentru SSL |

CPU/Hardware separat pentru SSL ce nu utilizeaza Echilibrul de incarcare CPU/resursele memoriei |

|

11.5 |

Algortimul securitatii |

Algoritmul securitatii – AES, DES, 3DES, DSS, MD5, RC2, RC4, RSA, SHA-1, FIPS nivelul 2 si 3 |

|

11.6 |

Marimea cheii de criptare |

Capacitatea criptare -168, 512, 1024, 2048 bit |

|

11.7 |

Certificate |

Minim 100 |

|

11.8 |

Calea sigurantei completa |

Suport pentru criptarea Back End cu TCP Multiplexing pentru dezinstalarea CPU. |

|

11.9 |

Transparenta |

Suport pentru redirectionare transparenta furnizand IP-ul real al clientului noului end server. |

|

11.10 |

Port Multiplexing |

Sustine TCP multiplexing in H/W cu configuratie Client/SERVER Ratio |

|

11.11 |

Suport agregat al link-ului |

Sustine LAG in maximizarea bazei de date pentru fiecare server. |

|

11 |

Garantie |

|

|

|

Caracteristici |

Descriere |

|

11.1 |

Garantie |

3 ani |

|

1 |

19'IP55 rack H2000 W800 D1000 |

|

|

|

Caracteristici |

Descriere |

|

1.1 |

Compartiment frontal Jumpering 73 mm |

Compartiment frontal Jumpering 73 mm |

|

1.2 |

Rata incarcare 5000 N static |

Rata incarcare 5000 N static |

|

1.3 |

Gradul de protectie IP 55 |

Gradul de protectie IP 55 |

|

1.4 |

Versiunea specifica a clientului |

-inaltimea a crescut la D1000 - largimea a crescut la W800 - inaltimea instalatiei a cresut la 42U |

|

1.5 |

Echipat cu |

- orificiu de iesire cu filtru 2x IP (150x150) pentru eliminarea aerului pentru instalarea Pozitiei 2 - orificiu de sticla din fata echipat cu filtru 2x IP (250x250) pentru admisia aerului - orificii echipate cu incuietoare cilindru 1(333) - panou dorsal echipat cu cablu de admisie IP pentru 2x25 cabluri - 19' locatii 42U – aluminiu cu T-Slot |

|

1.6 |

Material / Finish |

- baza rack-ului, 19' locatii, aluminiu brut, polizat - piese colturi, die-cast aluminium, polizat - acopera zinc-platinat carcasa metalica, textura powder-coated - deschideri,

invelis metalic, powder-coated structure, glass infill front door, un singur

panou de de securitate din sticla, - multifunctional members baza rack-ului, 19' locatii, aluminiu brut, polizat, carcasa metalica, zinc platinat |

|

1.7 |

Culoare |

-Suprafata visibila a carcasei RAL 7035 gri deschis |

|

1.8 |

Supply schedule |

1 unitatea de baza 4 19' locatii aluminiu cu T-slot 1 carcasa, inchisa, IP 55 1 deschidere frontala, single-winged, un panou de securitate din sticla , cu maner si incuietoare cilindrica, IP 55 1 deschidere dorsala, single-winged, un panou de securitate din sticla, with maner si incuietoare cilindrica, IP 55 2 panouri laterale cu inchidere rapida, IP 55 1 baza, inchisa, cu cable de intrare IP, IP 55 4 levelling feet (0- |

|

1.9 |

Mod de aprovizionare |

- ansamblat |

|

2 |

Unitate de ventilatie silentioasa w.therm. silent |

|

|

|

Caracteristici |

descriere |

|

2.1 |

easy add-on pe panuol dorsal |

easy add-on pe panoul dorsal |

|

2.2 |

Cu 2 ventilatoare centrale |

Cu 2 ventilatoare centrale |

|

2.3 |

Cu termostat |

Cu termostat |

|

2.4 |

Date tehnice ( un singur ventilator) |

- Tipul 1:max. volume flow ( free blowing ): - tipul

2 ( quiet ):max. volume flow ( free blowing ): |

|

2.5 |

Material / Finish |

- invelis metalic placat cu zinc |

|

2.6 |

Program de furnizare |

1 unitate de ventilatie pregatita pentru conectare cuplata, cu thermostat deasupra hardware-ului |

|

2.7 |

Mod de furnizare |

preansamblat |

|

3 |

Triple Power Euro system de racordare IEC320 cu 24 racordari |

|

|

|

Caracteristici |

Descriere |

|

3.1 |

Necesitati |

Cu 3-modalitati Euro combinatii de racordari IEC 320 Alimentare cu cablu: H05VV-F 5G 2.5 mm2 Alimentare cu cablu 2.5 m Ansamblare simpla a rack extrusion ( reducerea costurilor cu ansamblarea) Alimentare standard cu 3 x 16A Ideal in implementarea redundantei ( e.g. 96 A cu elimantare redundanta ) Codare colorata pentru etapa transferului Distributie optima in intreg rack ul( e.g. 23 HU ) Alternativa pentru sistemul in 3faze GST18 |

|

3.2 |

Dimensiuni |

Spatiu alimentare: 24 mm Inaltime: 45,5 mm Lungime carcasa: 44.4 mm (= 1 HU) |

|

3.3 |

Load rating |

250 / 400 V, 3x16 A, 10 A Euro module |

|

3.4 |

Aprobari |

Eticheta CE in conformitate cu minim potentiale principii 73/23/EWG, EMC principii 89/336/EWG |

|

3.5 |

Simboluri caracteristice pentru IEC 320, combinatii 3 metode Euro |

VDE, UL,CSA, SEV, SEMKO |

|

3.6 |

Material / Finish |

Carcasa: carcasa metalica exterioarainchisa, placata cu zinc, acoperita cu textura powder-coated Parti din plastic: Polyamide PA 6 ( UL 94 VO ), reciclabila Cablu de alimentare: PVC |

|

3.7 |

Program furnizari |

1 banda alimentare 2 bratari de fixare |

|

3.8 |

Modalitate de frunizare |

ansamblat, conectat si testat |

|

4 |

Alte cerinte |

|

|

|

Caracteristici |

Descriere |

|

4.1 |

Montarea Set FormZ T-SLOT M5 WIDE |

Montarea Set FormZ T-SLOT M5 WIDE |

|

4.2 |

Statie de transmisie 12U |

Earth rail 12U |

|

4.3 |

Borne statie 10 X 10 |

Borne statie 10 X 10 |

|

4.4 |

RMS Compact |

RMS Compact |

|

4.5 |

RMSC 19' kit de montare |

RMSC 19' kit de montare |

|

4.6 |

RMSC ECO- senzor temperature |

RMSC ECO-senzor temperatura |

|

4.7 |

RMSC deschidere contact senzor |

RMSC deschidere contact server |

|

4.8 |

Set de fixare pe o parte a deschidere |

- pentru siguranta impamantarii deschiderilor |

|

4.9 |

Program furnizare |

1 conexine impamantare lungime200mm Hardware montare |

|

4.10 |

Modalitate furnizare |

in serii |

|

4.11 |

Furnizat cu |

Toate piulitele si pivotii necesari 42 serii 1.5m lungime 1 remorca orizontala |

Echipament firewall / VPN hardware si software dedicat ce poate lucra la nivel 2 (transparent) si nivel 3 (rutat si nat) OSI

Performante

|

Nr |

Caracteristica |

Performanta minima |

|

1 |

Firewall (pachete mari) |

350 Mbps |

|

2 |

Firewall (trafic internet IMIX: 58.33% pachete de 64 octeti, 33.33% pachete de 570 octeti, 8.33% pachete de 1518 octeti, trafic UDP) |

300 Mbps |

|

3 |

Criptare VPN AES256+SHA-1 |

100 Mbps |

|

4 |

Sesiuni concurente |

48.000 |

|

5 |

Sesiuni noi acceptate/secunda |

8.000 |

|

6 |

Numar politici de securitate simultane |

1.000 |

|

7 |

Numar de utlizatori suportati |

Nelimitat |

|

8 |

Memorie |

512 MB |

Interfete

|

Nr |

Caracteristica |

Performanta minima |

|

1 |

Interfete fixe WAN/LAN |

6 x 10/100 Fast Ethernet 2 x 10/100/1000 Gigabit Ethernet |

|

2 |

Numar sloturi de extensie |

4 |

|

3 |

Tipuri de module LAN/WAN acceptate |

Serial, E1, E3, ISDN BRI S/T 10/100/1000 BaseT, SFP |

Servicii oferite

|

Nr |

Tipul |

Caracteristica |

|

1 |

Translatie de adrese |

NAT |

|

2 |

Translatie de porturi |

PAT |

|

3 |

Firewall |

Detectie atacuri DOS/DDOS |

|

Protectie la atacuri DOS/DDOS |

||

|

Reasamblarea pachetelor fragmentate |

||

|

Protectia la pachete eronate |

||

|

4 |

Securitate continut pachete |

Firewall cu inspectie stateful a pachetelor |

|

Intrusion Prevention System – semnaturi stateful protocol |

||

|

Intrusion Prevention System - Detectie anomalii protocol |

||

|

Antivirus – baza de date semnaturi: 200.000 |

||

|

Antivirus – protocoale analizate: POP3, HTTP, SMTP, IMAP, FTP, IMPOP3, HTTP, SMTP, IMAP, FTP, IM |

||

|

Antivirus – Anti Phishing |

||

|

Antivirus – Anti Spyware |

||

|

Antivirus – Anti Adware |

||

|

Antivirus – Anti Keylogger |

||

|

Anti Spam |

||

|

Filtru URL integrat |

||

|

Suport pentru filtru URL extern |

||

|

5 |

VOIP |

Suport pentru H.323, SIP, SCCP, MGCP, NAT pentru protocoale VoIP |

|

6 |

VPN |

Numar de tunele VPN simultane: 150 |

|

Numar de interfete tunel simultane: 50 |

||

|

Criptare DES, 3DES si AES 256 |

||

|

Autentificare MD-5 si SHA-1 |

||

|

Manual key, IKE, IKEv2 with EAP, PKI (X.509) |

||

|

Grupuri DH 1,2,5 |

||

|

Prevenirea atacurilor bazate pe duplicare raspuns |

||

|

Acces remote VPN |

||

|

L2TP in IPSEC |

||

|

Traversare IPSEC peste NAT |

||

|

Gateway-uri redundante pentru VPN |

||

|

7 |

Autentificare VPN si Firewall |

Numar de utilizatori interni: 250 |

|

Suport pentru autentificare externa: RADIUS, RSA SecureID, LDAP |

||

|

Autentificare XAUTH pentru VPN |

||

|

Autentificare via WEB, direct in firewall |

||

|

Autentificare 802.1X |

||

|

8 |

Rutare |

BGP – rute 2.048, instante: 2 |

|

OSPF – rute 2.048, instante: 2 |

||

|

RIP v1/v2 |

||

|

Rutare dinamica |

||

|

Rute statice |

||

|

Rutare bazata pe sursa |

||

|

Rutare bazata pe politica |

||

|

9 |

Incapsulari WAN |

PPP |

|

Multi-Link PPP |

||

|

Frame Relay |

||

|

Multi Link Frame Relay (FRF15, FRF16) |

||

|

10 |

Politici de trafic - prioritizare |

Garantare banda |

|

Limitare banda maxima |

||

|

Prioritizare trafic |

||

|

DiffSERV |

||

|

11 |

Management |

Peste http si https |

|

CLI (interfata linie de comanda pe consola) |

||

|

telnet |

||

|

SSH |

||

|

Program centralizat de management |

||

|

Management peste tunel VPN |

||

|

MIB SNMP |

||

|

12 |

Monitorizare si logare |

Syslog |

|

E-main |

||

|

SNMP |

||

|

Traceroute |

||

|

Monitorizare tunel VPN |

||

|

13 |

Virtualizare |

Numar de zone de securitate: 40 |

|

Numar de routere virtuale: 3 |

||

|

Numar de VLAN-uri: 100 |

||

|

14 |

Disponibilitate (High-Availability) |

Mod Activ/Pasiv de comutare intre 2 echipamente in cluster – transparent (L2) si repartizare (L3) |

|

Mod Activ/Activ de comutare intre 2 echipamente in cluster – routare (L3) |

||

|

Interfete redundante |

||

|

Sincronizare configuratie |

||

|

Sincronizare sesiuni pentru firewall si VPN |

||

|

Detectare defectare echipament |

||

|

Detectare cadere legatura |

||

|

Autentificare pentru membrii clusterului |

||

|

Criptarea traficului de management al clusterului |

||

|

15 |

Alocare adrese IP |

Static |

|

Client DHCP |

||

|

Client PPPoE |

||

|

Server DHCP intern |

||

|

Releu DHCP |

||

|

16 |

Suport PKI |

Cerere certificat (PKCS7 si PKCS10) |

|

SCEP |

||

|

OCSP |

||

|

Autoritati de certificare suportate: VeriSign, Entrust, Microsoft, RSA Keon, iPlanet (Netscape) VeriSign, Entrust, Microsoft, RSA Keon, iPlanet (Netscape) Baltimore, DoD PKI |

||

|

17 |

Administrare |

Numar de administratori interni: 20 |

|

Suport pentru autentificare externa: RADIUS, RSA SecureID, LDAP |

||

|

Restrictie retele administrative: 6 |

||

|

Nivele de administrare: Root Admin, Admin si Read Only |

||

|

Upgrade soft: TFTP, WebUI, NSM, SCP, USB |

||

|

Reintoarcere la o configuratie anterioara |

Caracteristici mediu si norme de securitate

|

Nr |

Caracteristica |

Performanta |

|

1 |

Certificari siguranta |

UL, CUL, CSA, CB |

|

2 |

Certificari securitate |

ICSA pentru Firewall si VPN |

|

3 |

Temperatura de operare |

0 – 50 grade celsius |

|

4 |

Umiditatea suportata in operare |

10% - 90% fara condensare |

|

5 |

MTBF (ttimpul mediu intre defectari) |

Minim 16 ani |

Garantie si suport

|

Nr |

Caracteristica |

Performanta |

|

1 |

Garantie hardware |

3 ani |

|

2 |

Suport software (suport tehnic, upgrade soft, update UTM, etc) |

3 ani |

Echipament firewall / VPN hardware si software dedicat ce poate lucra la nivel 2 (transparent) si nivel 3 (rutat si nat) OSI

Performante

|

Nr |

Caracteristica |

Performanta minima |

|

1 |

Firewall (pachete mari) |

1 Gbps |

|

2 |

Firewall (trafic internet IMIX: 58.33% pachete de 64 octeti, 33.33% pachete de 570 octeti, 8.33% pachete de 1518 octeti, trafic UDP) |

1 Gbps |

|

3 |

Criptare VPN AES256+SHA-1 |

500 Mbps |

|

4 |

Sesiuni concurente |

256.000 |

|

5 |

Sesiuni noi acceptate/secunda |

15.000 |

|

6 |

Numar politici de securitate simultane |

4.000 |

|

7 |

Numar de utlizatori suportati |

Nelimitat |

Interfete

|

Nr |

Caracteristica |

Performanta minima |

|

1 |

Interfete fixe 10/100/1000BaseT WAN/LAN |

4 |

|

2 |

Numar sloturi de extensie |

6 |

|

3 |

Tipuri de module WAN acceptate |

Serial, E1, E3, ADSL/ADSL2/ADSL2+ |

|

4 |

Tipuri de module LAN acceptate |

10/100/1000 BaseT, SFP, 10/100BaseT |

Servicii oferite

|

Nr |

Tipul |

Caracteristica |

|

|

1 |

Translatie de adrese |

NAT |

|

|

2 |

Translatie de porturi |

PAT |

|

|

3 |

Firewall |

Detectie atacuri DOS/DDOS |

|

|

Protectie la atacuri DOS/DDOS |

|||

|

Reasamblarea pachetelor fragmentate |

|||

|

Protectia la pachete eronate |

|||

|

4 |

Securitate continut pachete |

Firewall cu inspectie stateful a pachetelor |

|

|

Intrusion Prevention System – semnaturi stateful protocol |

|||

|

Intrusion Prevention System - Detectie anomalii protocol |

|||

|

Antivirus – baza de date semnaturi: 200.000 |

|||

|

Antivirus – protocoale analizate: POP3, HTTP, SMTP, IMAP, FTP, IMPOP3, HTTP, SMTP, IMAP, FTP, IM |

|||

|

Antivirus – Anti Phishing |

|||

|

Antivirus – Anti Spyware |

|||

|

Antivirus – Anti Adware |

|||

|

Antivirus – Anti Keylogger |

|||

|

Anti Spam |

|||

|

Filtru URL integrat |

|||

|

Suport pentru filtru URL extern |

|||

|

5 |

VOIP |

Suport pentru H.323, SIP, SCCP, MGCP, NAT pentru protocoale VoIP |

|

|

6 |

VPN |

Numar de tunele VPN simultane: 1.000 |

|

|

Numar de interfete tunel simultane: 300 |

|||

|

Criptare DES, 3DES si AES 256 |

|||

|

Autentificare MD-5 si SHA-1 |

|||

|

Manual key, IKE, IKEv2 with EAP, PKI (X.509) |

|||

|

Grupuri DH 1,2,5 |

|||

|

Prevenirea atacurilor bazate pe duplicare raspuns |

|||

|

Acces remote VPN |

|||

|

L2TP in IPSEC |

|||

|

Traversare IPSEC peste NAT |

|||

|

Gateway-uri redundante pentru VPN |

|||

|

7 |

Autentificare VPN si Firewall |

Numar de utilizatori interni: 1.500 |

|

|

Suport pentru autentificare externa: RADIUS, RSA SecureID, LDAP |

|||

|

Autentificare XAUTH pentru VPN |

|||

|

Autentificare via WEB, direct in firewall |

|||

|

Autentificare 802.1X |

|||

|

8 |

Rutare |

BGP – rute 20.000, instante: 15 |

|

|

OSPF – rute 20.000, instante 8 |

|||

|

RIP v1/v2 |

|||

|

Rutare dinamica |

|||

|

Rute statice |

|||

|

Rutare bazata pe sursa |

|||

|

Rutare bazata pe politica |

|||

|

9 |

Incapsulari WAN |

PPP |

|

|

Multi-Link PPP |

|||

|

Frame Relay |

|||

|

Multi Link Frame Relay (FRF15, FRF16) |

|||

|

10 |

Politici de trafic - prioritizare |

Garantare banda |

|

|

Limitare banda maxima |

|||

|

Prioritizare trafic |

|||

|

DiffSERV |

|||

|

11 |

Management |

Peste http si https |

|

|

CLI (interfata linie de comanda pe consola) |

|||

|

telnet |

|||

|

SSH |

|||

|

Program centralizat de management |

|||

|

Management peste tunel VPN |

|||

|

MIB SNMP |

|||

|

12 |

Monitorizare si logare |

Syslog |

|

|

E-main |

|||

|

SNMP |

|||

|

Traceroute |

|||

|

Monitorizare tunel VPN |

|||

|

13 |

Virtualizare |

Numar de zone de securitate: 60 |

|

|

Numar de routere virtuale: 8 |

|||

|

Numar de VLAN-uri: 150 |

|||

|

14 |

Disponibilitate (High-Availability) |

Mod Activ/Pasiv de comutare intre 2 echipamente in cluster – transparent (L2) si routare (L3) |

|

|

Mod Activ/Activ de comutare intre 2 echipamente in cluster – routare (L3) |

|||

|

Interfete redundante |

|||

|

Sincronizare configuratie |

|||

|

Sincronizare sesiuni pentru firewall si VPN |

|||

|

Detectare defectare echipament |

|||

|

Detectare cadere legatura |

|||

|

Autentificare pentru membrii clusterului |

|||

|

Criptarea traficului de management al clusterului |

|||

|

15 |

Alocare adrese IP |

Static |

|

|

Client DHCP |

|||

|

Client PPPoE |

|||

|

Server DHCP intern |

|||

|

Releu DHCP |

|||

|

16 |

Suport PKI |

Cerere certificat (PKCS7 si PKCS10) |

|

|

SCEP |

|||

|

OCSP |

|||

|

Autoritati de certificare suportate: VeriSign, Entrust, Microsoft, RSA Keon, iPlanet (Netscape) VeriSign, Entrust, Microsoft, RSA Keon, iPlanet (Netscape) Baltimore, DoD PKI |

|||

|

17 |

Administrare |

Numar de administratori interni: 20 |

|

|

Suport pentru autentificare externa: RADIUS, RSA SecureID, LDAP |

|||

|

Restrictie retele administrative: 6 |

|||

|

Nivele de administrare: Root Admin, Admin si Read Only |

|||

|

Upgrade soft: TFTP, WebUI, NSM, SCP, USB |

|||

|

Reintoarcere la o configuratie anterioara |

|||

|

18 |

UTM (Unified Threat Management) |

Antivirus |

|

|

Filtrare web (integrata sau redirectionata) |

|||

|

Intrusion Prevention System (IPS) |

|||

|

AntiSpam |

Caracteristici mediu si norme de securitate

|

Nr |

Caracteristica |

Performanta |

|

1 |

Certificari siguranta |

UL, CUL, CSA, CB |

|

2 |

Certificari securitate |

Common Criteria EAL4, FIPS 140-2: Level 2, ICSA pentru Firewall si VPN |

|

3 |

Temperatura de operare |

0 – 50 grade celsius |

|

4 |

Umiditatea suportata in operare |

10% - 90% fara condensare |

|

5 |

MTBF (ttimpul mediu intre defectari) |

Minim 12 ani |

Garantie si suport

|

Nr |

Caracteristica |

Performanta |

|

1 |

Garantie hardware |

3 ani |

|

2 |

Suport software (suport tehnic, upgrade soft, update UTM, etc) |

3 ani |

Echipament switch modular Layer 3 carrier-class 24 porturi (EX4200-24T)

Caracteristici generale

|

Nr |

Caracteristica |

|

1 |

Sistem de operare modular, care permite repornirea unui modul fara intreruperea proceselor |

|

2 |

Arhitectura hardware modulara – Routing Engine (RE), Packet Forwarding Engine (PFE) bazat pe ASIC, Control Plane (control) |

|

3 |

Posibilitate conectare de pana la 10 echipamente in sasiu virtual prin interfete dedicate 128 Gbps, sau prin interfete uplink GbE sau 10 GE. Sasiu virtual cu management centralizat, inserare si reconfigurare automata membru sasiu virtual. |

|

4 |

Routing Engine redundant in sasiu virtual cu Graceful Routing Engine Restart (GRES) |

|

5 |

Sursa redundanta, hot-swappable |

|

6 |

Ventilatoare redundante 2+1 hot-swappable redundanta 1:N (3 active, 2 fiind suficiente pentru racirea sasiului) |

|

7 |

Ecran frontal indicatori cu afisare erori si alarme |

Interfete

|

Nr |

Caracteristica |

Performanta minima |

|

1 |

Interfete fixe 10/100/1000BaseT |

16 |

|

2 |

Interfete fixe 10/100/1000BaseT full PoE class 3 15.4 W |

8 |

|

3 |

Porturi uplink |

4 x GbE SFP sau 2 x 10GE XFP |

|

4 |

Capacitate switching |

88 Gbps |

|

5 |

Capacitate forwarding wire speed |

65 Mpps |

Servicii oferite

|

Nr |

Tipul |

Caracteristica |

|

1 |

Layer 2 Switching |

Numar adrese MAC: 24.000 |

|

Intrari MAC statice: 24.000 |

||

|

Jumbo frames: 9.216 bytes |

||

|

Numar VLAN-uri: 4.096 |

||

|

Port-based VLAN |

||

|

MAC-based VLAN |

||

|

GVRP |

||

|

Eticheta VLAN 802.1Q |

||

|

VLAN voce |

||

|

Redundanta port fizic: trunchi redundant (RTG) |

||

|

STP/RSTP (802.1D-2004) |

||

|

Compatibil cu PVST+ |

||

|

Activare / dezactivare STP per port |

||

|

MSTP (802.1Q-2003) |

||

|

Numar instante MST suportate: 64 |

||

|

LLDP |

||

|

LLDP-MED cu integrare VoIP |

||

|

RVI (Routed VLAN Interface) – interfata VLAN rutata |

||

|

2 |

Layer 3 IPv4 |

Intrari ARP: 16.000 |

|

Numar maxim rute unicast IPv4 hardware: 12.000 |

||

|

Numar maxim rute multicast IPv4 hardware: 2.000 |

||

|

Protocoale rutare: RIPv1/v2, OSPF, BGP, IS-IS |

||

|

Rutare statica |

||

|

Politica rutare |

||

|

Bidirectional Forwarding Detection (BFD) |

||

|

Redundanta layer 3: VRRP |

||

|

3 |

Securitate |

Limitare MAC |

|

Adrese MAC permise – configurabile per port |

||

|

Inspectie dinamica ARP |

||

|

Proxy ARP local |

||

|

Suport ARP static |

||

|

DHCP snooping |

||

|

Port-based ACL (PACL) – Ingress |

||

|

VLAN-based ACL (VACL) – Ingress si Egress |

||

|

Router-based ACL (RACL) – Ingress si Egress |

||

|

Intrari ACL hardware per sistem: 7.000 |

||

|

Adugare/inserare/stergere ACL in mijlocul listei (editare ACL) |

||

|

ACL Layer 2-4 |

||

|

802.1X per port |

||

|

802.1X – suplicanti multipli |

||

|

802.1X cu asignare VLAN |

||

|

802.1X cu acces fara autentificare (pe baza de adresa MAC host) |

||

|

802.1X cu suport VLAN VoIP |

||

|

802.1X ACL dinamic pe baza de atribute RADIUS |

||

|

802.1X tipuri EAP suportate: MD5, TLS, TTLS, PEAP |

||

|

Autentificare MAC (locala) |

||

|

Protectie Control Plane la atacuri DoS |

||

|

4 |

Disponibilitate (High-Availability) |

Surse de alimentare redundante, hot-swappable |

|

Ventilatoare redundante, hot-swappable |

||

|

Graceful Route Engine Switchover (GRES) pentru Layer 2 forwarding si protocoale Layer 3 la failover RE |

||

|

Graceful protocol restart – OSPF, BGP |

||

|

Layer 2 hitless forwarding la failover RE |

||

|

Online insertion and removal (OIR) modul uplink |

||

|

5 |

Agregare legatura (Link aggregation) |

Suport 802.3ad (LACP): – Numar LAG supportate: 64 – Numar maxim porturi per LAG: 8 |

|

Algoritm load-sharing LAG – Trafic Unicast Bridged: – IP: S/D MAC, S/D IP – TCP/UDP: S/D MAC, S/D IP, S/D Port – Non-IP: S/D MAC |

||

|

Algoritm LAG-sharing – Trafic Unicast Rutat: – IP: S/D MAC, S/D IP – TCP/UDP: S/D MAC, S/D IP, S/D Port – Non-IP: S/D MAC |

||

|

Algoritm load-sharing LAG – Trafic Multicast Bridged: – IP: S/D MAC, S/D IP – TCP/UDP: S/D MAC, S/D IP, S/D Port – Non-IP: S/D MAC |

||

|

Algoritm LAG-sharing – Trafic Multicast Rutat: – IP: S/D MAC, S/D IP – TCP/UDP: S/D MAC, S/D IP, S/D Port – Non-IP: S/D MAC |

||

|

Suport porturi tagged in LAG |

||

|

6 |

QoS (Quality of Service) |

Layer 2 QoS |

|

Layer 3 QoS |

||

|

Cozi prioritizare hardware per port: 8 |

||

|

Metode de prioritizare (egress): Strict priority (SP), Shaped Deficit Weighted Round-Robin (SDWRR) |

||

|

Criterii de clasificare Layer 2-4: Interfata, adresa MAC, Ethertype, 802.1p, VLAN, adresa IP, DSCP/IP Precedence, porturi TCP/UDP. |

||

|

7 |

Multicast |

IGMP: v1, v2, v3 |

|

IGMP snooping |

||

|

PIM-SM |

||

|

Intrari IPv4 Multicast hardware: 2.000 |

||

|

8 |

Management |

CLI |

|

Interfata Web |

||

|

Management out-of-band: Serial; 10/100/1000BASE-T Ethernet |

||

|

Configuratie de backup |

||

|

Revenire configuratie anterioara |

||

|

Revenire sistem de operare anterior |

||

|

Management prin ecran frontal LCD |

||

|

SNMP: v1, v2c, v3 |

||

|

RMON (RFC 2819) Groups 1, 2, 3, 9 |

||

|

NTP |

||

|

Server DHCP |

||

|

Client DHCP si proxy DHCP |

||

|

Releu DHCP |

||

|

RADIUS |

||

|

TACACS+ |

||

|

SSHv2 |

||

|

SCP |

||

|

HTTP/HTTPs |

||

|

Syslog logging |

||

|

Senzor temperatura |

||

|

Backup configuratie prin FTP / secure copy |

||

|

9 |

Troubleshooting |

Debugging: CLI consola, Telnet sau SSH |

|

Traffic mirroring (port) |

||

|

Traffic mirroring (VLAN) |

||

|

Mirroring pe baza de ACL |

||

|

Monitorizare port LAG |

||

|

Confirmarea modificarii configuratiei - commit – si revenire automata configuratie anterioara (rollback) |

Caracteristici mediu si norme de securitate

|

Nr |

Caracteristica |

Performanta |

|

1 |

Certificari |

- UL-UL60950-1 - C-UL la CAN/CSA 22.2 No.60950-1 • TUV/GS la EN 60950-1, Amendament A1-A4, A11 • CB-IEC60950-1 |

Garantie si suport

|

Nr |

Caracteristica |

Performanta |

|

1 |

Garantie hardware |

3 ani |

|

2 |

Suport software (suport tehnic, upgrade soft, etc) |

3 ani |

Echipament hardware care permite accesul remote pe baza tehnologiei SSL VPN

Informatii generale

|

Nr |

Caracteristica |

Cerinte minime |

|

1 |

Platforma hardware dedicata pentru acces simultan SSL VPN si/sau IPSec VPN |

- 1.000 utilizatori concurenti cu toate serviciile disponibile - capacitate de virtualizare (un singur echipament hardware, mai multe echipamente „logice” independente) |

|

2 |

Capabilitati management acces |

Dinamic, acces controlat la URL, fisier, la nivel de server si de aplicatie, bazat pe variabile specifice sesiunii: identitate utilizator, echipament acces, control securitate si nivel de acces retea interna |

|

3 |

Provisioning utilizator „per-purpose” |

Trei metode diferite de acces, care sa permita controlul accesului per utilizator si per sesiune |

|

4 |

Securitate conexiune |

- Posibilitate protectie trafic prin control coordonat la nivel de sesiune utilizator intre platforma SSL VPN si Intrusion Prevention System (IPS) - Securizare acces atat pentru echipament acces cat si server, prin API-uri si functiuni avansate de protectie impotriva malware. |

|

5 |

High Availability |

Optiune de instalare in pereche pentru HA (in cluster), la nivel de LAN si/sau WAN |

Interfete

|

Nr |

Caracteristica |

Numar minim interfete |

|

1 |

Interfete fixe 10/100/1000 Gigabit Ethernet |

2 |

Servicii oferite

|

Nr |

Tipul |

Caracteristica |

|

1 |

Instalare |

Echipamentul trebuie sa poata fi instalat si configurat in retea cu modificari minime in retea |

|

2 |

Capabilitati management acces |

Pre-autentificare utilizator – verificare statut echipament de acces dpdv al securitatii: malware, IP sursa, browser web, antivirus, firewall etc |

|

Politica dinamica de autentificare – permite utilizarea infrastructurii existente de PKI, Active Directory, etc |

||

|

Mapare dinamica rol utilizator – in functie de atribute legate de retea, echipament acces si sesiune |

||

|

Suport PKI avansat – import multiple CA, OCSP si certificate server multiple |

||

|

Suport VLAN – suport pentru minim 240 VLAN |

||

|

Autorizare acces – accesul la resursele interne trebuie sa fie cat mai granular – per URL, per server, per fisier pentru definirea de politici de securitate specifice pentru fiecare resursa accesata |

||

|

3 |

Audit si logging |

Auditul si logging trebuie sa fie cat mai granular, per utilizator, per resursa accesata, per-eveniment, etc |

|

4 |

Autentificare utilizator |

SSO Web BASIC & NTLM |

|

5 |

Provisioning |

Acces Web – acces la aplicatiile web, JavaScript, XML sau Flash si applet-uri Java care necesita conexiune socket, precum si email, fisiere, si aplicatii SSH/telnet |

|

Acces aplicatii client server fara client pre-instalat – echipamentul trebuie sa fie capabil sa permita accesul la aplicatii client/server fara a fi nevoie de client preinstalat. |

||

|

Acces gen IPSec VPN – echipamentul trebuie sa permita accesul complet la nivel de retea, prin provisioning automat client tip IPSec, instalat si configurat automat din platforma. Accesul de tip IPSec VPN trebuie sa suporte doua metode de transport – la nivel de retea (IPSec) si SSL, in cazurile in care nu este permisa conectarea la nivel de retea – gen client IPSec |

||

|

11 |

Securitate trafic |

Host Checker – echipamentele de acces utilizator pot fi verificate la inceputul si pe parcursul sesiunii de lucru, pentru a indeplini o stare de securitate acceptabila solicitata de gen: porturi, fisiere, procese – validare si verificare autenticitate pe baza de checksum MD5. Executa verificari de versiuni pentru aplicatiile de securitate instalate, si respectiv ia decizii de acces resurse in functie de politicile de alocare rol acces pre-definite de catre administrator. |

|

Host Checker cu API – pentru PC-urile administrate global, permite instalarea automata de aplicatii pentru indeplinirea politicilor de securitate ale companiei – firewall, antivirus, sau alti clienti de securitate – si respectiv izolarea in carantina a echipamentelor de acces care nu indeplinesc politicile de securitate predefinite. |

||

|

Cache Cleaner – asigura stergerea tuturor informatiilor si fisierelor temporare din timpul sesiunii de lucru |

||

|

Protectie Malware Integrata – echipamentul trebuie sa ofere posibilitatea de protectie a echipamentul de acces impotriva oricarui gen de malware – virusi, troieni, viermi etc. Aceasta protectie trebuie instalata automat in faza de pre-autentificare si sa fie activa pe tot parcursul sesiunii de lucru. |

||

|

Protectie Intrusion Prevention Sistem – echipamentul trebuie sa ofere posibilitatea de protectie la nivel de aplicatie prin instalarea unui IPS impreuna cu care sa ofere protectie la nivel de sesiune utilizator, astfel incat un utilizator legitim sa poata fi izolat in caz in care traficul acestuia prolifereaza amenintari pentru reteaua interna. |

||

|

16 |

Management echipament |

Echipamentul trebuie sa ofere facilitate de management Web precum si posibilitati de integrare cu platforme de management pe baza de SNMP |

Caracteristici constructive si de mediu

|

Nr |

Caracteristica |

Performanta |

|

1 |

Montare in rack |

Suportat |

|

2 |

Spatiu ocupat in rack |

1 unitate |

|

4 |

Temperatura de operare |

5 – 40 grade Celsius |

|

5 |

MTBF |

72.000 ore |

|

6 |

Umiditatea suportata in operare |

8% - 90% fara condensare |

|

7 |

Certificare siguranta |

EN60950-1:2001+ A11, UL60950-1:2003, CAN/CSA C22.2 No. 60950-1-03, IEC 60950-1:2001 |

|

8 |

Certificare emisii |

FCC Class A, EN 55022 Class A, EN 55024 Immunity, EN 61000-3-2, VCCI Class A |

|

9 |

Certificare management calitate |

Certificat ISO9001 si TL9000 pentru producator |

Echipament hardware si software dedicat pentru management centralizat echipament firewall/VPN si switch layer 3 (NSM)

Informatii generale

|

Nr |

Caracteristica |

Cerinte minime |

|

1 |

Platforma hardware si software dedicata pentru management centralizat |

- echipamente administrate centralizat: configurare echipament, setari retea si management politici securitate |

|

2 |

Capabilitati management acces |

Acces interfata Web SSL si client pre-instalat pe statiile de management: Windows si Linux |

|

3 |

Redundanta |

Platforma de management trebuie sa fie instalata in cluster HA activ/pasiv, cu sincronizare automata configuratie si respectiv failover automat in caz de nefunctionare a echipamentului activ |

Servicii oferite

|

Nr |

Caracteristica |

Cerinte minime |

|

1 |

Management echipamente |

Interfata intuitiva pentru instalarea unui sau a multor echipamente simultan (pe baza de template), cu suport pentru toate caracteristicile si functionalitatile fiecarui echipament – hardware si software. |

|

2 |

Management politici securitate |

- Implementare si management politici se securitate pe baza de reguli, cu o gama completa de optiuni de filtrare - Echipamentele si serviciile trebuie sa fie prezentate sub forma de „obiecte”, care pot fi manipulate cu usurinta in politici prin „drag and drop” |

|

3 |

Management VPN |

Implementare topologii VPN prin „point and click”, urmand ca sistemul de management sa configureze corespunzator fiecare echipament in parte, permitand totodata si configurarea individuala a tunelului VPN pe fiecare echipament – „fine tuning”. |

|

4 |

Management loguri si raportare |

Management loguri si colectare informatii despre trafic si evenimente, pentru generarea rapida de rapoarte si investigatii securitate si complianta |

|

5 |

Management centralizat obiecte |

Management obiecte retea, servicii, Network Address Translation (NAT), atacuri, antivirus, IPS, care pot aparea in una sau mai multe politici de securitate, dintr-o singura interfata. |

|

6 |

Management sisteme de operare |

Management multiple imagini de sisteme de operare, permitand upgrade centralizat si simultan a mai multor echipamente. |

|

7 |

Monitorizare real-time |

Monitorizare in timp real a echipamentelor, clusterelor de echipamentelor si a tunelelor VPN |

|

8 |

Management modificari |

Management pentru modificarea configuratiilor echipament sau servicii, in scop de complianta si audit |

|

9 |

Update semnaturi securitate |

Semnaturile pentru UTM si IPS trebuie actualizate automat si centralizat prin sistemul de management |

|

10 |

Disaster recovery |

Backup baza de date pentru minimum ultimele 7 zile |

Caracteristici hardware

|

Nr |

Caracteristica |

Numar minim interfete |

|

1 |

Interfete trafic – interfete fixe 10/100/1000 Gigabit Ethernet |

2 |

|

2 |

Interfata management dedicata – 10/100/1000 Gigabit Ethernet |

1 |

|

3 |

Interfata seriala |

1 |

|

4 |

Sursa si ventilatoare redundante, hot-swappable |

N/A |

Caracteristici constructive si de mediu

|

Nr |

Caracteristica |

Performanta |

|

1 |

Montare in rack |

Suportat |

|

2 |

Temperatura de operare |

10 – 35 grade Celsius |

|

3 |

MTBF |

78.000 ore |

|

4 |

Umiditatea suportata in operare |

8% - 90% fara condensare |

|

5 |

Certificare siguranta |

EN60950-1:2001+ A11, UL60950-1:2003, CSA C22.2 No.60950-1, IEC 60950-1:2001 |

|

6 |

Certificare emisii |

FCC Class A, VCCI Class A, CE class A |

Alte cerinte

|

Nr |

Caracteristica |

Performanta |

|

1 |

Certificare management calitate |

Certificat ISO9001 si TL9000 pentru producator |

|

2 |

Garantie hardware si suport software |

3 ani |

Se va achizitiona :

|

Nr. crt. |

Denumire echipament |

Cantitate (device-uri.) |

|

Minima |

||

|

1. |

Solutia software pentru administrarea evenimentelor de securitate din retea |

1 |

|

2. |

Echipament pentru colectarea stocarea si managementul log-urilor |

1 |

3.2.8.1. Solutia software pentru administrarea evenimentelor de securitate din retea va avea urmatoarele caracteristici minimale obligatorii: Arcsight

Solutia software pentru administrarea evenimentelor de securitate din retea va prelua si gestiona evenimentele de la minim 400 de echipamente din retea.

Solutia trebuie sa fie capabila sa colecteze evenimentele de la minim urmatoarele tehnologii:

Cisco si Juniper router;

Cisco Catalyst LAN Switch;

Juniper Switch

Juniper SSG

Cisco Pix;

Cisco VPN concentrator;

Apache HTTP Access Logs

Apache HTTP Errors Logs;

URL Filtering si Reverse proxy device;

Windows NT/2000/2003;

AIX

Unix Syslog

Microsoft ISA server;

Oracle 8i/9i/10i;

MS SQL;

Juniper NSM Syslog Agent;

Toate echipamentele cuprinse in acest proiect nespecificate mai sus

Cerinte de arhitectura solutiei:

|

1. |

Solutia trebuie sa fie capabila si sa permita o configurare in concordanta cu cerintele si politica de securitate interna. |

|

2. |

Solutia trebuie sa furnizeze un mecanism performant de agregare. |

|

3. |

Solutia va furniza o solutie scalabila de management a evenimentelor, capabila sa manipuleze multiple echipamente si locatii. |

|

4. |

Solutia trebuie sa puna la dispozitie o “Application Programming Interface” (API) pentru a permite managementul log-urilor specifice de aplicatie atunci cand modulele de tip “out of the box” nu sunt disponibile. |

|

5. |

Solutia va suporta principiul de management interplatforme (cross-platform) al evenimentelor. |

|

6. |

Solutia va suporta ratele de evenimente (EPS) generate curent in mediul de productie initial si va avea facilitati de scalabilitate pentru a suporta extinderi viitoare de cerinte si surse de evenimente. |

|

7. |

Solutia trebuie sa permita analiza secventiala a cozilor de evenimente intr-un mediu generator de evenimente de tip multi-platforma. |

|

8. |

Solutia trebuie sa furnizeze date sigure si un mecanism fiabil si securizat de comunicatii pentru transportul datelor clasificate. |

|

9. |

Solutia trebuie sa asigure mecanisme de protectia integritatii datelor depozitate. |

|

10. |

Solutia va furniza facilitati pentru normalizarea datelor colectate. Aceasta facilitate va functiona fara alterarea sau pierderea de date. |

|

11. |

Solutia va furniza capabilitati de redundanta pentru componentele critice. |

|

12. |

Solutia nu trebuie sa aiba un impact major asupra aplicatiilor curente. De exemplu, nu trebuie sa existe cerinta de recompilare a kernel-ului sistemului de operare nativ. |

Colectarea si normalizarea datelor:

Solutia trebuie sa:

|

1 |

Furnizeze disponibilitatea agentilor de colectare a evenimentelor de la echipamentul generator de evenimente sau de la punctul de agregare. |

|

2 |

Furnizeze normalizarea datelor obtinute de la surse diferite de evenimente. |

|

3 |

Asigure integritatea si protectia evenimentelor colectate. |

|

4 |

Posede un mecanism de depozitare temporara a datelor si de retransmitere a lor in situatia in care serverul principal sau cel de agregare sunt temporar indisponibile. |

|

5 |

Suporte retele de tip sub-networks si VLAN. |

|

6 |

Suporte echipamente de filtrare a traficului: un numar limitat de porturi ce permit o configurare usoara a echipamentelor tip firewall. |

|

7 |

Furnizeze o interfata de tip “linie de comanda” sau API (application programming interfaces): pentru a permita interfatarea cu alte produse. |

|

8 |

Permita filtrarea optionala a evenimentelor la nivelul sursei de evenimente in scopul reducerii volumului de date transeferate, prelucrate si depozitate |

|

9 |

Aiba functii de compresie a evenimentelor (definita ca si aggregation) |

Capabilitati de corelare

Solutia trebuie sa:

|

1 |

Permita o corelare a datelor in conditii apropiate de cele in timp real. Sa stabileasca o relatie intre evenimente multiple si atunci cand sunt indeplinite anumite conditii sa genereze un eveniment de securitate unic si in concordanta cu politica companiei. |

|

2 |

Execute o corelare bazata pe reguli. Sa lucreze conform unor scenarii predefinite de activitate suspecta. |

|

3 |

Furnizeze corelari statistice, evenimentele de securitate fiind impartite in categorii corespunzatoare unor anume surse sau grupe de surse de evenimente – scorul de severitate al evenimentului raportat fiind calculat pe baza gradului de severitate si a valorii alocate sursei de evenimente. |

|

4 |

Furnizeze corelarea de vulnerabilitati: colecteaza informatii de la produsele ce analizeaza vulnerabilitatile si aloca scoruri functie de factorul de vulnerabilitate livrat de acestea. |

|

5 |

Permita definirea de catre utilizator a regulilor de corelare. |

|

6 |

Aiba capacitatea de clasificare a obiectelor – aloca un nivel de criticalitate diferitelor obiecte. |

|

7 |

Permita corelare heuristica – extrage evenimente prin “parsare” de cuvinte cheie. |

|

8 |

Permita corelari bazate pe roluri: poate detecta daca o persoana executa activitati care nu sunt legate direct de rolul sau in organizatie. |

|

9 |

Integreze informatii geografice pe durata procesului de corelare: detecteaza atacuri in aceeasi retea. |

|

10 |

Va rugam sa descrieti modalitatea in care solutia propusa manipuleaza evenimente de securitate generate in mai multe locatii geografice si domenii logice. |

|

11 |

Furnizeze corelari bazate pe sabloane predefinite: coreleaza evenimente bazandu-se pe un sablon teoretic dar luand in calcul si un sablon operational (reusind in acest fel sa detecteze atat atacuri conventionale, cunoscute cat si tipuri de atac necunoscute anterior) |

|

12 |

Furnizeze corelari pe baza de semnatura: are capacitatea de a corela o alarma IDS bazata pe semnatura cu alte variabile (adresa IP, tinta etc….) |

|

13 |

Coreleze evenimente prevenind duplicarea si coincidenta: inlocuieste informatia redundanta obtinuta de la surse diferite prin valori numerice. |

|

14 |

Identifice serii de evenimente ce se desfaosara pe o perioada indelungata de timp – detecteaza atacuri de tip “low and slow”. |

|

15 |

Utilizeze taxonomia: este capabila sa mapeze date pe o clasificare anterioara a tipurilor de evenimente si posibile surse ale acestora. |

|

16 |

Filtreze evenimente: reduce problema unui sistem de securitate “zgomotos” (genereaza o singura alerta penru un atac de tip DoS) |

|

17 |

Mapeaza evenimente legate prin parametrul “ora locala” |

|

18 |

Furnizeze atat capabilitati preventive cat si defensive. |

|

19 |

Furnizeze corelare de sesiuni intre dispozitive fizice si utilizatorii care folosesc aceste dispozitive in timpul sesiunilor. Se doreste astfel permiterea alertelor de a corela nume de utilizatori pentru sisteme diferite cu persoanele din locatiile fizice pe intervale de timp |

|

20 |

Furnizeze un mediu de administrare a unui mare numar de dispozitive care sa poata fi folosite ca parte a procesului de corelare (cca 1Million de dispozitive) |

Monitorizare

Solutia trebuie sa:

|

1 |

Furnizeze agenti de monitorizare per sursa de evenimente sau per punct de agregare. |

|

2 |

Asigure monitorizare dinamica si notificarea evenimentelor de securitate peste platforme diferite. |

|

3 |

Furnizeze monitorizare in timp real prin afisarea la consola a rezultatelor operatiei de corelare a evenimentelor de securitate. |

|

4 |

Efectueze o monitorizare a “starii de securitate” a componentelor critice. |

|

5 |

Permita o distributie geografica a consolelor de management si monitorizare. |

|

6 |

Permite o prioritizare a incidentelor: aloca unei alerte un nivel de severitate bazandu-se pe: expunerea sistemului tinta (necesara o analiza de vulnerabilitati) clasificarea tintelor sau valorilor |

|

7 |

Furnizeze notificari privind evenimentele de securitate peste medii eterogene |

|

8 |

Posede mecanisme de confirmare a notificarilor |

|

9 |

Posede mecanisme de escaladare a notificarilor atunci cand nu se primeste confirmarea in conditiile agreate anterior. |

|

10 |

Furnizeze o interfata destinata trasabilitatii problemei si a solutiei de escaladare. |

|

11 |

Fie capabila sa notifice grupuri functie de parametri ca data/timp/competente si/sau responsabilitati. |

|

12 |

Furnizeze un raspuns automat si configurabil la evenimente. |

|

13 |

Permita diferite mecanisme de notificare: alerte la consola, e-mail, pager, SNMP etc…. |

|

14 |

Furnizeze suport pentru actiuni corective: asitenta pentru suportul decizional |

|

15 |

Permite acces la unelte de identificare a atacatorului remote: nslookup etc… |

|

16 |

Afiseze informatii in legatura cu o vulnerabilitate in contextul unui eveniment sau incident: ajuta la intelegerea amenintarii si adaptarea raspunsului |

|

17 |

Aiba capabilitati de auto-descoperire: utile in medii complexe pentru identificarea celui mai slab punct in infrastructura de securitate IT |

Consolidare si Raportare

Solutia trebuie sa:

|

1 |

Furnizeze unelte de analiza log-urilor. Aceste scule trebuie sa permita urmatoarele operatii: - replicarea unui eveniment de securitate - identificare evenimente pe principiul sursa/tinta, valoare |

|

2 |

Permite consolidarea datelor pentru o analiza de tip istoric sau metrici de securitate: utila in furnizarea de informatii cu caracter general sau tendinte |

|

3 |

Furnizeaza monitorizarea si raportarile necesare activitatilor de audit in conformitate cu standardele |

|

4 |

Descrieti felul in care solutia este capabila sa creeze si sa identifice profile semnificative pentru un eveniment de securitate sau de neconcordanta cu standardele. |

|

5 |

Permite investigarea inversa (catre evenimentul primar) post corelare: pentru accesarea informatiilor detaliate |

|

6 |

Are capabilitati de investigare: folosite pentru a furniza informatii si obtinerea de probe referitoare la evenimente specifice. |

|

7 |

Furnizeaza descrierea de detaliu a evenimentului: mentine continutul original al pachetului pentru analize si investigatii |

|

8 |

Poseda atat rapoarte predefinite cat si particularizarea acestora intr-o mare varietate de forme si formate putand fi clasificate dupa: - atacuri sursa/tinta - tipuri si tendinte de atac - rapoarte geografice - amenintari interne majore |

|

9 |

Permite ca rapoartele sa fie trimise automat catre diferiti destinatari pe baza unor criterii ca: tipul de sursa, locatie etc…. |

|

10 |

Furnizeaza rapoarte in timp real a evenimentului curent, |

|

11 |

Suporta o solutie de storage pe o baza de date externa, scalbila, in formate diferite: pentru a indeplini cerintele de mentinere a datelor pentru perioade lungi de timp. |

|

12 |

Contine o unealta ce permite accesul usor la arhivele continute in baza de date externa |

|

13 |

Suporta un storage cu facilitati de compresie a datelor (denumit deasemeni agregare) |

|

14 |

Sa suporte raportarea tendintelor astfel incat tendintele sa poata fi recunoscute in timp si schimbate in amenintari si riscuri pe masura ce sunt identificate |

|

15 |

Mediul de raportare trebuie sa fie complet integrat in core-ul solutiei si sa ofere raportare out of the box si caracteristici de personalizare flexibila a rapoartelor |

Dezvoltare, administrare

Solutia trebuie sa:

|

1 |

Furnizeze scalabilitate. Acest deziderat va fi obtinut prin: - ierarhizarea serverelor (agregare, corelare si storage) - segmentarea functiunilor serverelor (corelare, update pentru bazele de date, raportare) |

|

2 |

Poseda facilitati de dezvoltare usoara |

|

3 |

Poseda facilitati de configurare usoara |

|

4 |

Integrare cu alte produse |

|

5 |

Administrarea produsului este posibila numai prin folosirea de metode de autentificare sigura si acces de tip “role-based”. |

|

6 |

Particularizarea consolei de administrare. |

|

7 |

Sa furnizeze un mechanism accesibil de dezvoltare a lucrarilor. Ceea ce se realizeaza pe un sistem separat sa poata fi usor transportat in productie pentru deployment. |

|

8 |

Sa furnizeze un mecanism de testare si dezvoltare de noi alerte de corelare folosind informatie veche. |

|

9 |

Sa furnizeze semnificatia diagnosticarii permitand astfel realizarea mai usoara a suportului si a administrarii |

Echipament pentru colectarea si stocarea pe termen lung a log-urilor din retea va avea urmatoarele caracteristici tehnice minimale

Cerinte de arhitectura solutiei

|

1 |

Appliance pentru colectarea log-urilor dispozitivelor din retea |

|

2 |

Solutia trebuie sa ofere o performanta ridicata in colectarea log-urilor. |

|

3 |

Solutia trebuie sa ofere posibilitatea de a folosi agenti/conectori pentru dispozitivele care au API-uri specifice. |

|

4 |

Solutia trebuie sa ofere audit la datele logate conform cu NIST 800-92 |

|

5 |

Solutia trebuie sa se integreze cu solutia de administrare a evenimentelor de securitate oferita la punctul 2.2.1 |

|

6 |

Solutia trebuie sa poata arhiva informatia intr-un format care sa permita functii de cautare |

|

7 |

Solutia trebuie sa poata raspunde la cerinte de pastrare completa de loguri (incluzand aici depozitari multiple de log-uri pentru perioade de timp diferite) |

|

8 |

Solutia trebuie sa poata integra NAS pentru datele arhivate sau sa poata folosi un depozit principal. |

|

9 |

Solutia trebuie sa ofere user interface cu RBAC. |

|

10 |

Solutia trebuie sa poata oferi capabilitati de cautare distribuita atunci cand sunt folosite mai multe appliance-uri de colectare si administrare a log-urilor. |

|

11 |

Echipamentul trebuie sa poata oferi arhitecturi de tip HA |

|

|

Echipamentul trebuie sa poata lucra in arhitecturi scalabile distribuite liniare (ierarhic sau peer-to-peer) |

|

12 |

Echipamentul trebuie sa ofere minim 1.5 TB spatiu pe disk disponibil pentru colectarea de log-uri inainte de compresie si minim 15TB per dispozitiv, dupa compresie |

|

13 |

Interfata de utilizator trebuie sa permita, cu minim de efort, cautari specifice pe un echipament sau pe mai multe echipamente de colectare a log-urilor |

|

14 |

Solutia trebuie sa puna la dispozitie, out of the box, pachet SOX cu peste 40 de query-urii legate de SOX |

Performanta si scalabilitate:

|

1 |

Echipamentul trebuie sa suporte colectarea din orice tip de syslog sau orice sursa de fisier log |

|

2 |

Solutia trebuie sa ofere query-uri dinamice si distribuite (trebuie sa suporte atat cautari simple cat si cautari complexe bazate pe expresii regulate si expresii logice de tip Boolean). |

|

3 |

Solutia trebuie sa ofere numeroase variante de audit si best practices in concordanta cu NIST 800-92 (Log Management Standard) si algoritmul de hashing SHA-1. |

|

4 |

Solutia trebuie sa ofere functii de retentie automata de politici care sa poata fi definite prin tipul sursei (care sa se potriveasca cu cerintele legislatiei de pastrare a datelor in companii). Aceste politici trebuie sa poata fi impuse automat si cu minim de efort. |

|

5 |

Solutia trebuie sa contina pachete de monitorizare si query-uri pentru concordanta cu diverse standarde. Aceste pachete trebuie sa ofere toate informatiile de tip best practice pentru minim urmatoarele standarde NIST 800-53 si ISO-17799. |

|

6 |

Solutia trebuie sa permita volum ridicat de colectare a datelor, minim 75000 Events per Second per appliance |

|

7 |

Solutia trebuie sa permita un cost scazut de depozitare prin urmatoarele functionalitati: Storage compresat de minim 10:1 Nu necesita RDBMS-uri Capacitate on-board storage per appliance de minim 2 ani (in conditiile 120 bytes/event si o medie de 1800 EPS (155Million Events per Day) per appliance) |

|

8 |

Solutia ofertata nu trebuie sa necesite administrare de baze de date |

|

9 |

Solutia trebuie sa foloseasca metode de autentificare sigura si acces de tip “role-based” atat la sistem cat si la evenimente |

Specificatii minimale ale appliance-ului:

|

1 |

Echipament preinstalat rack mountable (1U) |

|

2 |

Management: Web based GUI, Command line interface (CLI) |

|

3 |

Sistem de operare preinstalat: CentOS (Red Hat variant) |

|

4 |

Tipuri de log-uri suportate: Syslog, Log file, CLI, ODBC, SNMP, Proprietary APIs etc |

|

5 |

Events per second: peste 75000 |

|

6 |

Compresie: minim 10:1 |

|

7 |

CPU: minim Dual-dual core 64-bit Opteron (2.2 GHz) |

|

8 |

RAM:minim 6 GB |

|

9 |

Storage: minim 4x 500 GB - SATA II disks - RAID-5 |

|

10 |

Power: Redundant 700W |

|

11 |

Interfete: minim 2 x 10/100/1000 CX |

Certificari:

|

1 |

Emisii Electromagnetice: FCC Class B, EN 55022 Class B, EN 61000-3-2/-3-3, CISPR 22 Class B. |

|

2 |

Imunitate Electromagnetica: EN 55024/CISPR 24, (EN 61000-4-2, EN 61000-4-3, EN 61000-4-4, EN 61000- 4-5, EN 61000-4-6, EN 61000-4-8, EN 61000-4-11) 55024 |

|

3 |

Siguranta:

EN 60950/IEC 60950-Compliant, UL Listed ( |

Echipament Proxy in configuratie High Availability

Echipamentul Reverse / Web Proxy va avea urmatoarele caracteristici tehnice minimale:

Platforma:

|

1. |

Echipament de securitate (w/Object-based OS) |

|

2. |

Echipamentul trebuie sa ofere o latenta <4 milliseconds. |

|

3. |

Echipamentul trebuie sa accelereze majoritatea aplicatiilor prin intermediul unui cache integrat si sa puna la dispozitia beneficiarului peste 40 conditii diferite pentru a-l ajuta sa impuna politici cu privire la continutul acceptat/dorit vs continutul nedorit (ex tipul continutului, user agent (care cere aplicatia – IE, Firefox, AIM), origin server si URL list category). |

Networking

|

1. |

Bridging |

|

2. |

Clustering |

|

3. |

Failover |

|

4. |

WCCP |

|

5. |

Management de banda (BWM) |

|

6. |

Management de banda (Streaming) |

|

7. |

Compresie HTTP (P-C, P-P, Mixed Mode) |

|

8. |

Compresie TCP/SOCKS (intre Proxy-uri) |

|

9. |

Cartografierea EndPoint-urilor (MS RPC Service) |

Servicii de Proxy

|

1 |

HTTP (forward si reverse proxy) |

|

2 |

HTTPS (forward si reverse proxy, termination & origination) |

|

3 |

FTP |

|

4 |

SOCKS (v4/v5) |

|

5 |

TCP-Tunnel service |

|

6 |

Windows Media |

|

7 |

RTSP (Real and Quicktime) |

|

8 |

Instant Messaging |

|

9 |

DNS |

|

10 |

Telnet |

|

11 |

P2P Control (BitTorrent, eDonkey, KaZaA, Gnutella) |

Raportare

|

1 |

Minim 150 rapoarte pre-definite care ar trebuie sa includa: Profile de traffic general (ora, zi, luna) Rapoarte extinse drill-down Vizibilitate in timp real Categorii de filtrare (liste de tipul “top ten”, categorii per user, etc.) Continut Web (URL-uri/directoare vizitate) Vizibilitate SSL selectiva (IP-uri/directoare vizitate, categorii, etc.) Utilizatori (utilizatori autentificati si incercari esuate, IP-ul clientului, etc.) Profile tehnice (coduri de raspuns, operatii, etc.) Sesiuni (sessions overview, session pages, session users) Log Details (log summary detaliat) Security (spyware traffic, clienti infectati, questionable apps) Compatibilitate cu o mare varietate de formate de log-uri: W3C, Squid, Common log, IIS, etc. |

|

2 |

Rapoarte “Top10 Summary” |

|

3 |

Rapoarte “Web Categorization” |

|

4 |

Rapoarte “Web Content” |

|

5 |

Rapoarte personalizate |

|

6 |

Rapoarte accesibile prin browser (w/SSL) |

|

7 |

Administrare de tip “Roles-based” (w/LDAP auth) |

|

8 |

Suport pentru server Multi-Processor |

|

9 |

Logare in functie de politica |

|

10 |

User/Session tracking. (Raportare per individ, department sau activitate a companiei cu afisare de site-uri, URL-uri, categorii, grupe de risc, tipuri de fisiere, grupuri de utilizatori, user agents, extensii de fisiere, status code, protocol si biti corespunzatori, hit-uri, pagini vizualizate si moment al vizitarii). |

|

11 |

Administrare avansata care sa permita partajarea de rapoarte intre departamente si personal IT (functii de tip “Role-based administration”) |

|

12 |

Echipamentul trebuie sa ofere functii de programare si livrare automata de rapoarte via built-in scheduler |

Instant Messaging

|

1 |

AOL/AIM, MSN, Yahoo |

|

2 |

IM Reflection (IM inside of LAN) |

|

3 |

User Mapping to existing directory |

|

4 |

Blocare la nivel de metoda |

|

5 |

Cautare dupa cuvinte |

|

6 |

Suport pentru IM HTTP |

|

7 |

IM DNS Redirection |

|

8 |

IM Logging/Archive |

WebFiltering

|

1 |

Produsul trebuie sa ofere o medie de 94% rata de acoperire a tuturor cererilor de site-uri folosite in administrarea intreprinderilor |

|

2 |

Produsul trebuie sa ofere o medie de 98%+ rata de acoperire a site-urilor de tip obiect |

|

3 |

Acuratete: Trebuie sa permita multiple categorii per site pentru furnizarea unui rating cat mai correct si reducerea fals pozitivelor |

|

4 |

Protectie dinamica: - trebuie sa ofere un serviciu de tip rating dynamic in timp real pentru a categoriza paginile noi/necunoscute “din zbor” - categorizarea in timp real trebuie sa aiba o medie de pana in 200 ms - sa poata procesa categorizarea a peste 50+ million de cereri per zi |

|

5 |

Serviciul de tip rating dynamic in timp real trebuie sa furnizeze zero-day protection pentru site-urile accesate |

|

6 |

Trebuie sa permita prevenirea atacurilor de Bots, Trojans, Phishing si spyware. |

Servicii de administrare

|

1 |

Consola HTTP si HTTPS |

|

2 |