| Biologie | Chimie | Didactica | Fizica | Geografie | Informatica |

| Istorie | Literatura | Matematica | Psihologie |

Proiect de diploma:

Semnarea electronica a documentelor Web

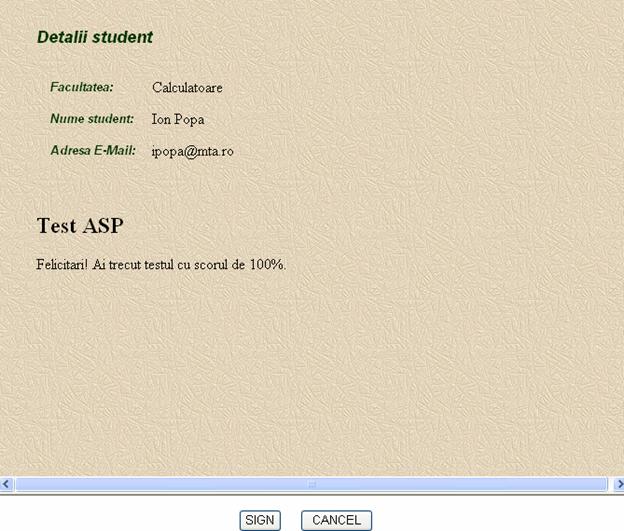

Lucrarea de fata prezinta facilitatile si structura unei aplicatii Internet care asigura testarea si examinarea on-line a studentilor unei facultati. Scopul portalului este de a asigura profesorilor si studentilor un mediu integrat de lucru in care acestia sa isi poata desfasura activitatea.

Medierea informatica a afacerilor a inceput, in tarile economic dezvoltate, inca la sfarsitul anilor 70'. Odata cu crearea in 1994 a primelor locatii Web pentru comertul electronic, popularitatea ciberspatiului ca mediu de desfasurare a afacerilor a inregistrat o crestere considerabila. Deja la sfarsitul anilor 90' s-a inradacinat parerea (Andy Grove, Presedintele Intel, 1999) ca acele firme, care catre 2004-2005 nu vor deveni companii Internet, nu vor mai exista in general.

Dezvoltarea rapida a retelelor informatice de arie larga, deschiderea Internet spre comercializare, implementarea unor tehnologii informatice reusite au accelerat si procesele de integrare informationala globala. Se reduce influenta factorului geografic (a distantelor "masurate in timp, costuri etc."), se inlatura, treptat, dificultatile transfrontaliere, facilitand globalizarea economica, indeosebi cea de afaceri.

Probabil peste de ani barierele geografice vor cadea distribuirea electronica o va depasi pe cea fizica, capacitatile instalate se vor devaloriza cu mult inainte de uzura lor fizica. In prezent pietele globale produc si consuma peste 20% din exportul mondial ($6 trln), PIB-ul global constituind $28 trln. Peste 30 de ani PIB-ul global va atinge cca. $91 trln, din care piata mondiala va acoperi $73 trln (mai mult de 80%).

E-business

Conceptul de e-business s-a nascut cu mult inainte de aparitia

Internetului. Inca din anii '70, domeniul afacerilor asistate de

calculator a devenit populat pentru retelele financiare. Diferite

institutii (bancile) erau conectate prin intermediul unor retele

private in vederea efectuarii diverselor tranzactii cu sprijinul

tehnologiei computationale. Standartul EDI (Electronic Data Interchange)

stipuleaza diverse formate universale de intereschimb de informatii.

Odata cu aparitia Internetului dimensiunea afacerilor electronice a crescut

simtitor.

Termenul e-business a fost in premiera folosit in 1997 de catre IBM, ce

defineste e-businessul ca fiind o modalitate de acces securizat, flexibil si

integrat pentru desfasurarea diferitor afaceri prin combinarea

proceselor si sistemelor care executa operatii de baza ale

afacerilor cu cele ce fac posibila gasirea informatiilor pe

Internet. Teoretic, prin conectarea sistemului informatic pe Web, putem spune

ca dezvoltam un e-business, adica instruim 'sistemul nervos

central al afacerii noastre', dupa spusele lui Bill Gates.

La inceput a fost folosit termenul e-commerce, care a devenit, ulterior doar un

aspect (important) al conceptului e-business. Un alt termen - lansat de

compania Hewlett-Packard in 1999 - e-service, desemnand oferirea unor solutii

complete pentru e-business, constituite din hardware, software si

consultanta.

Internetul pune la dispozitie diferite forme de comunicatie, combinand

toate tehnologiile actuale intr-un singur cadru de lucru in care sunt integrate

diferite dispozitive electronice (trimiterea

unui fax pe Internet, receptionarea unui mesaj vocal, convertirea unui fax

intr-un mesaj e-mail si reciproc) ofera afacerilor posibilitaea de

integrare mult mai facil. Tranzactiile pot fi efectuate prin telefonul

mobil cu acces prin WAP. Ne putem conecta la Internet pentru a parcurge

mesajele e-mail (wap.yahoo.com), sau pentru navigare si cautare

informatii (wap.google.com).

Prezenta pe web. Motive

Comertul electronic ofera oportunitatea de a castiga mai multi clienti si de a comunica mai strans cu acestea. Pe web, fiecare afacere are o prezenta totala 'non-stop', si indiferent daca afacerea este mica, medie sau mare, aceasta isi poate castiga clienti din intreaga lume sau se poate adreasa unei clientele specializate.

Costuri reduse pentru servicii de distributie. Internetul scade costul distributiei de informatii si de a le mentine actualizate (www.amazon.com). Pe web, informatia poate avea si statutul de produs, comertul electronic migrand de la vanzarea de bunuri palpabile la cea de date.(consulatnta, muzica, filme, software, etc.)

Avertismente

Migrarea de la o piata locala la o piata mondiala - necesita dezvoltarea unui model viabil de afacerie;

Problema drepturilor de autor - nu se recomanda etalarea pe web a unui anumit continut fara a avea acordul autorilor;

Legalitatea - activitatea trebiue desfasuarata in conditii legale;

Securitatea - nerespectarea normelor de securitate si asigurare a confidentialitatii duce la un esec timpuriu;

Viabilitate - procesele antranate intr-o afacere trebuie sa fie

viabile.

Etapele prezentei pe web

In prima etapa compania isi face simtita prezenta pe web prin intermediul unei pagini, fara a stabili o strategie clara

In cea de a doua etapa, 'sit web structurat' - sunt oferite informatii structurate, pentru care exista un motor de cautare dupa cuvinte cheie, cadrul general al organizatiei, angajatii pot schimba masaje intre ei prin intermediul sistemului intern de posta electronica sau cu ajutorul listelor de discutii;

Compania incearca sa-si vanda informatii, bunuri, servicii, etc in maniera on-line (comenzi prin email), dar sistemul nu este conectat direct la o baza de date disponibila pe web. Sistemul este lent, costa multi bani si nu este securizat.

Faza 'afacerilor electronice'. Situl organizatiei este direct conectat la Intranetul acesteia, permitand accesarea informatiilor din baza de date interna si utilizind propocoale securizate pentru a transmite date intre companie si clienti sau catre alti parteneri de afaceri.

Utilizand orice dispozitiv electronic (telefon celular, autoturism, chiosc informational) oamenii se vor putea conecta la datele unei companii si vor fi capabili de a trimite-receptiona informatile dorite pentru a realiza afaceri electronice, fara a mai trebui sa cunoasca adrese de situri web, nume de resurse, etc.

Utopica. 'O singira lume- un singir computer', toate dispozitivele electronice ar fi interconectate intre ele pentru a acrea o uriasa resursa informationala, la nivel mondial, Computerele ubique (notiunea ubiquitous computing, Mark Weiser,1991) ar schimba intre ele orice tip de informatie, iar aplicatiile ar furniza informatii, fara ca utilizatorii sa cunoasca provenienta lor.

Modele de e-business

In cadrul unei organizatii, zona de influenta a afacerilor electronice este Intranetul. Intranetul se bazeaza pe standartele Internetului pentru comunicatia intre sisteme de calcul. Personalul conectat la Intranet poate avea acces la siturile web specifice unor departamente din cadrul organizatiei. Aceste situri sunt separate de Internet prin intermediul unor metode de securitate (firewall - pentru filtrare a orice informatie referitoare la datele interne), asfel incat pesoanele din afara sa nu aiba acces la informatiile private. Angajatii companiilor Sun, Apple, Microsoft au la dispozitie un sit web Intranet, prin care obtin informatii curente si plaseaza comenzi on-line, eliminind timpul si costurile aferente apelurilor electronice. In functie de politicile de securitate si de infrastructura retelei, angajatii pot avea acces de pe Internet la reteaua privata, folosind protocolul VPN (Virtual Private Protocol).

Business-to-business (B2B) reprezinta modelul care incearca utilizarea tehnologiilor bazate pe web pentru a conduce afaceri intre doua sau mai multe companii. Pot fi doua subtipuri:

exista un contact de parteneriat intre companii;

exista o piata electronica (e-market) in care internactioneaza mai multi cumparatori si mai multi vanzatori.

Business-to-consumer (B2C). Cumparatorul utilizeaza un navigator web pentru a se conecta la situl web al vanzatorului prin intermediul unui furnizor de servicii Iternet - ISP (Internet Service Provider). Vanzatorul pune la dispozitie un catalog electronic (e-catalog) de produse sau servicii, sugestii si recomandari pentru produse, precum si cele mai uzuale forme electronice de plata. Vanzatorul nu trebuie neaparat sa joace si rolul furnizorului sau al producatorului bunurilor/serviciilor sau poate apela la furnizori multipli, etc.

Consumer-to-consumer (C2C) descrie colaborarea diferitilor utilizatori prin intermediul documentelor partajate, postei electronice, etc.

Consumer-to-data (C2D) - specifica situatiile cand utilizatorii au nevoie de cantitati insemnate de date si folosesc diverse instrumente electronice pentru a le extrage.

Categorii de e-business

E-auctioning - licitatii electronice

www.eBay.com

www.ricardo.com

www.okazii.ro

www.eeebid.ro

E-banking - tranzactii bancare electronice. Bancile electronice reprezinta una din cele mai de succes afaceri on-line.

E-commerce - comertul electronic - vanzarea si comercializarea bunurilor si serviciilor prin intermediul tehnologiilor oferite de Internet. Beneficiile comertului electronic rezida in urmatoarele observatii:

este convenabil, siturile fiind operationale 24 ore pe zi, 7

zile pe saptamana;

- costuri interne mici, comertul electronic eliminind interactiunea

dintre cumparator si intermediarii tranzactiei;

costuri scazute de procesare a tranzactiilor, metoda de plata electronica fiind mai putin costisitoare decat modul de plata prin monetar;

o crestere substantiala a vitezei procesului de vanzare. Companiile de e-commerce receptioneaza veniturile mai rapid decat in sistemul traditional;

reducerea erorilor, procesarea automata producand mai putine erori decat procesul de vanzare traditional;

spatiul nelimitat - siturile de e-commerce putand afisa/indexa un numar nelimitat de bunuri si servicii;

prezenta globala crescuta, compania putand fi accesata (teoretic) de posibilii clienti din orice colt al lumii;

disponobilitatea informatiilor despre clienti. Existand astfel posibiitatea de a studia preferintele unui client individual sau ale unui grup specific de clienti, de a modela afacerea dupa dorintele clientului sau de a schimba rapoarte analitice privind clientela - cea mai buna interactiune cu clientul.

E-directories - cataloage electronice - wite Pages (numere private de teleofon), Zellow Pages (telefoane organizatii).

E-ingineering - inginerie electronica

E-gambling - jocuri de noroc on-line

www.pogo.com

www.yone.com

www.spookie.ro

E-learning - invatamant prin Internet; Invatarea si instruirea bazate pe web - Web-based learning-training; Educatia intr-o universitate virtuala (Virtual University Education)

E-mailing - mesagerie electronica

E-marketing - promovare electronica de produse/servicii

E-supply - aprovizionare pe Internet

E-trading (e-brokering) - actiuni pe Internet. Utilizatorul, posedand un cont de genul Internet Bank poate cumpara si vinde actiuni.

E-CERCETARE. O NOUA PROVOCARE

Cercetarea universitara si mediul economic

In era informatiei, pentru companiile care din lipsa de timp sau mijloace materiale neglijeaza cercetarea in domeniul in care activeaza, a devenit din ce in ce mai greu sa se mentina pe piata. Astazi mai mult ca oricand cercetarea necesita oameni care pe langa placerea de a lucra in acest domeniu dispun si de cunostintele, de logistica necesara, precum si de rezultatele unor proiecte puse in practica anterior. Acesti oameni pot fi gasiti in primul rand in universitati: cercetatori, cadre didactice si nu in ultimul rand, studenti.

De altfel pe langa activitatea propriu zisa de pregatire a studentilor, universitatile desfasoara si activitati de cercetare atat pe plan national cat si international universitatile fiind angrenate in ample contracte / proiecte de cercetare. In domeniul cercetarii se fac pe zi ce trece tot mai multe descoperiri. Insa multe dintre ideile si rezultatele acestor cercetari raman in faza de proiecte, fie din lipsa mijloacelor materiele pentru implementarea lor, fie din lipsa de comunicare cu institutii care ar avea nevoie de rezultatele cercetarilor, sau ar avea posibilitatile materiale de a le implementa. Astfel realizarea unei legaturi intre cercetatori si companiile interesate de munca acestora ar solutiona multe probleme.

Pe baza cunostintelor avute, a experientei si profesionalismului dobandit in timp, nume sonore din domeniul cercetarii ar putea oferi raspunsuri pentru problemele ridicate de companiile interesate de inovare. Prin apelarea la aceasta metoda de a intra in posesia unor cunostinte valoroase in domenii diverse, companiile interesate pot economisi bani, timp, mana de lucrul, ce le-ar fi investit intr-o cercetare pe cont propriu. Prin comercializarea rezultatelor muncii oamenilor implicati in procesul de cercetare in cadrul unei universitati, aceste institutii reusesc atragerea unor beneficii materiale pe loc, cat si in timp prin personalizarea acestor rezultate pentru un alt doritor.

O asemea legatura, mult mai stransa, mai rapida si mai directa, intre universitati si agentii economici care operaza pe piata economica romaneasca si nu numai, se poate realiza cel mai bine prin intermediul mijoacelor moderne de comunicare via internet, arhiprezent si arhifolosit.

In general o semnatura trebuie sa respecte urmatoarele gerinte generale:

sa fie autentica (executata de autorul documentului)

sa fie nefalsificabila (dovedeste ca documentul a fost produs de semnatar)

sa fie nereutilizabila (nu poate fi mutata pe un alt document)

sa fie nealterabila (un document semnat nu mai poate fi modificat)

sa fie nerepudiabila (nu se poate ca semnatarul sa nu mai recunoasca autenticitatea semnaturii).

O data cu aparitia posibilitatii tranzactiilor electronice, in care cele doua parti nu se vad, a aparut necesitatea unei modalitati de identificare a unei persoane fara a o intalni si a unei modalitati de a semna documente care sa aiba aceeasi valoare juridica ca si un document semnat olograf.

Semnatura digitala este o metoda criptografica de autentificare atat a unui emitent cat si a integritati datelor. Folosind aparatul matematic al criptarii asimetrice, semnatura digitala respecta toate cerintele unei semnaturi, lucru care nu este intotdeauna valabil pentru semnaturile olografe.

Semnatura digitala

Inainte de a putea semna documente, un utilizator trebuie sa obtina de la o autoritate de certificare o pereche de chei. Cheia publica este distribuita tuturor celor cu care se doreste realizarea de tranzactii, iar cheia privata ramane la utilizator si se presupune ca numai el are acces la aceasta.

Pentru a semna un anumit document, utilizatorul cripteaza rezumatul acelui document cu cheia sa privata. Odata criptat, rezumatul respectiv nu mai poate fi decriptat decat cu cheia publica a utilizatorului.

Trebuie remarcat faptul ca prin operatia de semnare nu se urmareste protejarea informatiilor din documentul semnat ci numai dovedirea faptului ca acel document provine de la cel care l-a semnat. Din acest motiv se cripteaza doar rezumatul documentului (operatiile de calcul al rezumatului si de criptare a acestuia necesita mult mai putin timp decat operatia de criptare a intregului document; acelasi lucru este valabil si pentru decriptare). Se poate face o analogie cu identificarea unei persoane pe baza DNA. Este nevoie de o singura celula a persoanei respective pentru identificare, nu de persoana intreaga.

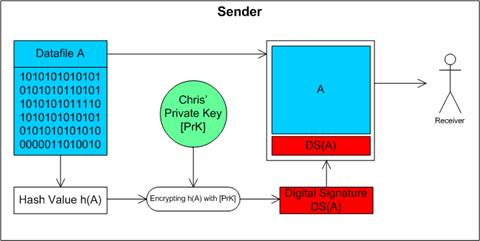

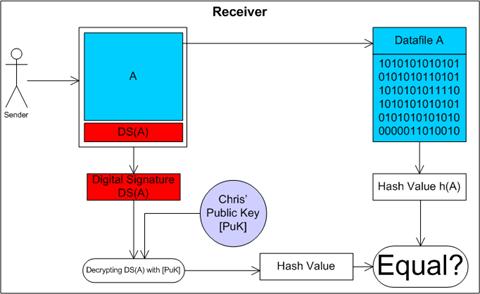

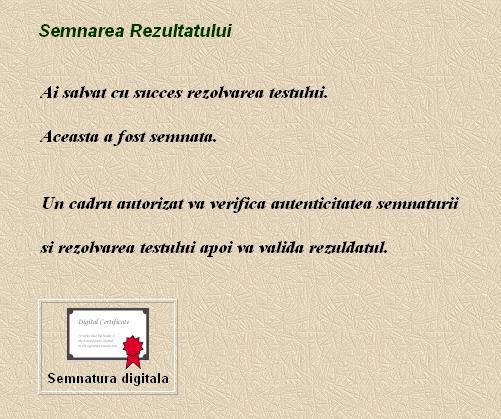

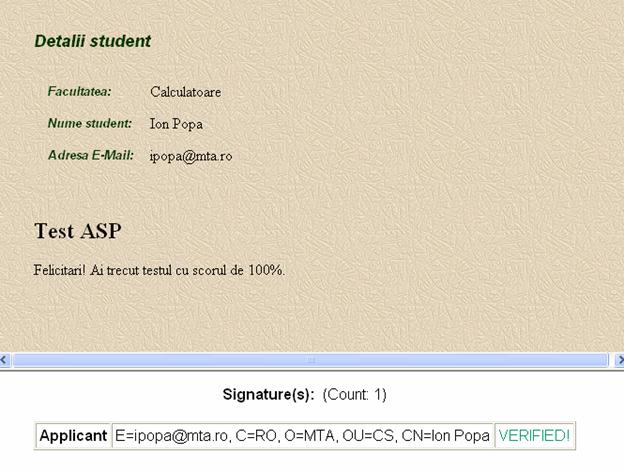

Sunt ilustrate mai jos operatiile de semnare si de verificare a semnaturii.

Figura 1: Semnarea unui document

Figura 2: Verificarea unei semnaturi

La inceputul capitolului am enumerat cele cinci cerinte care se pun unei semnaturi (indiferent de natura ei: olografa sau digitala). Iata cum sunt respectate acele cerinte de catre semnatura digitala:

Autentificarea semnatarului: odata creata o semnatura (prin criptarea cu cheia privata), ea nu mai poate fi decriptata decat cu cheia publica a semnatarului. Astfel, daca decriptarea cu o cheie publica verifica o semnatura se stie ca acea semnatura nu a putut fi creata decat de posesorul cheii private corespunzatoare.

Imposibilitatea falsificarii: deoarece numai proprietarul cheii private are acces la aceasta, si deci el e singurul care o poate folosi pentru a semna documente. Odata ce o cheie privata a fost compromisa (prin pierdere, furt, deteriorare) si a fost declarata ca fiind compromisa, proprietarul ei este exonerat de raspunderea juridica.

Semnatura digitala nu poate fi reutilizata, deoarece se realizeaza prin criptarea unui rezumat al documentului, ea nu este valabila decat pentru documentul care are acelasi rezumat.

Semnatura digitala este nealterabila datorita aceluiasi motiv. Orice modificare adusa documentului implica o modificare a valorii rezumatului, ceea ce inseamna neverificarea semnaturii. Astfel, un document nu mai poate fi modificat dupa ce a fost semnat.

Nerepudierea semnaturii este obtinuta din imposibilitatea semnatarului sa nege ca ar fi proprietarul cheii private cu care s-a realizat semnatura.

Pentru o mai buna administrare a cheilor, acestea sunt incapsulate intr-un certificat, care contine pe langa cheia publica a unui subiect si date de identificare a acestuia, a autoritati de certificare care i-a eliberat certificatul, perioada de valabilitate si alte cateva date optionale.

Modelele traditionale de plata se rezuma la transferarea banilor sub forma de bani lichizi sau prin intermediul documentelor (cecuri, ordine de plata, etc.). De regula plata presupune deshiderea unui cont la o banca, deplasarea la sediul bancar pentru a depune banii si/sau a initia transferul in contul comerciantului. Acesta poate cere sau nu confirmarea platii prin fax.

Cea

din urma si cea mai lunga etapa este livrerea prin reteaua

de distributie a comerciantului sau prin intermediul serviciului postal

specializat.

In cadrul comertului electronic nu este necesara deplasarea la banca

pentru a plati ofertantii sau furnizorii de bunuri si servicii, rolul

bancii fiind acela de a transforma banii lichizi in biti. Probabil ca

banii lichizi nu pot fi eliminati complet, dar in mod sigur ei se vor

transforma din ce in ce mai mult in format electronic.

In prezent exista mai multe sisteme de plata. Cea mai serioasa problema este cea legata de securitate. Majoritatea mesajelor trimise prin posta electronica sunt necriptate, adica oricine poate intercepta mesajul. Standartele actuale de plati electronice folosesc criptarea si semnaturile digitale. Prin utilizarea semnaturilor electronice se poate face proba identitatii unei persoane care acceseaza un depozit bancar sau o carte de credit.

Banii electronici pot fi impartiti in doua categorii: cu identitate si anonimi. Daca un cumparator foloseste banii 'cu identitate', atunci banca poate reconstitui traseul tranzactiilor si al banilor transferati (carti de credit). Daca in schimb se folosesc banii anonimi, nimeni nu poate reconstitui traseul banilor cheluiti.

In comertul electronic o tranzactie poate fi intleasa ca raprezentand o serie de actiuni desfasurate de trei participanti: clientul, comerciantul (furnizorul) si banca. La initierea tranzactiei electronice, comerciantul si banca se pun de acord cum sa fie efectuat transferul banilor, folosindu-se unul sau mai multe sisteme electronice de plata. Apoi clientul poate comanda cate ceva de pe situl Web al comerciantului. Dupa lansarea comenzii se pot derula diferite actiuni: comerciantul trimite clientului o confirmare prin e-mail, clientul isi transfera catre banca numarul cartii sale de credit, banca verifica informatia despre cartea de credit si verifica solvabilitatea cumparatorului, iar daca totul e in regula, valoarea bunurilor cumparate este transferata in contul vanzatorului. Articolul compandat este livrat catre cumparator si tranzactia este finalizata. In functie de protocolul incheiat dintre banca si furnizor, acesta din urma poate avea acces la datele de identificare ale cumparatorului sau acestea pot sa ramana secrete.

Cerinte

Ca si in sistemele traditionale, cea mai mare problema consta

in asigurarea ca nimeni nu poate copia banii digitali sau prelua informatiile

cartii de credit. Tranzactiile financiare electronice intre banci au fost realizate inainte

de aparitia Internetului - SWIFT (Society for World-wide Interbank

Finacial Comunication). Sistemele electronice de plata trebuie sa

indeplineasca cateva cerinte:

securizat - trebuie sa permita efectuarea in conditii de siguranta a tranzactiilor financiare in retelele deschise, cum ar fi Innternetul. Din pacate, moneda electronica se poate rezuma la un simplu fisier, care poate fi copiat. Copierea sau 'dubla cheltuire' a aceleiasi sume de bani trebuie sa fie prevenita de catre sistemele de plati electronice

anonim - identitatea clientilor si a tranzactiilor efectuate trebuie sa ramana protejata;

convertibil - utilizatorii sistemului (clienti si furnizori) lucreaza cu banci diferite, fiind necesar ca o moneda emisa de o banca sa fie acceptata de alta.

utilizabil - sistemul de plata trebuie sa fie usor de folosit si de acceptat. Comerciantii, care vor sa-si vanda produsele on-line nu au nici o sansa de succes in cazul in care clientii nu agreaza ideia de a face afaceri pe web;

scalabil - un sistem este scalabil daca poate suporta noi utilizatori si noi resurse fara a suferi scaderi notabile de performanta. Sistemul de plata trebuie sa permita clientilor si comerciantilor sa se integreze in sistem fara a se afecta inrastructura acestuia.

transferabilitate - se refera la capacitatea unei chitante electronice de a declansa transferul banilor dintr-un cont in altul fara ca furnizorul sau clientul sa contacteze in mod direct banca.

flexibil - este necesar ca sistemul sa accepte fome alternative de plata in functie de garantiile pe care le solicita partile care realizeaza tranzactia, de timpul necesar pentru efectuarea platii , de cerintele de performanta si de valoarea tranzactiei. Infrastructura pe baza careia se efectueaza platile trebuie sa supore diverse metode de plata, incluzand carti de credit, cecuri personale si bani electronici anonimi. Aceste instrumente si metode de plata ar trebui integrate intr-un cadru comun;

eficient - termenul de eficienta se refera la costul necesar pentru a efetua o tranzactie. Un sistem de plata electronica eficient trebuie sa fie capabil sa asigure costuri reduse in comparatie cu beneficiile pe care le aduce;

integrabil - se impune ca sistemul sa suporte aplicatiile existente, sa ofere mijloace pentru integrarea cu alte aplicatii, indiferent de platforma hardware sau de retea;

de incredere - sistemul de plata trebuie sa fie permanent disponibil si sa evite posibilele erori.

Mecanisme de plata electronica

Comertul electronic va putea evalua dincolo de un anumit nivel doar atunci

cand consumatorii obisnuiti vor percepe un mecanisn de plata

electronic la fel de sigur ca cel obisnuit.

Plata prin Internet - de indata ce a fost pus in functiune un sistem de vanzari on-line, comerciantul va putea vinde 24 ore pe zi, 7 zile pe saptamana, peste tot in lume pe unde a ajuns Internetul. Mai mult, cumparatorii si clientii potentiali vor avea acces la informatii de ultima ora referitoare la produse, servicii, preturi si disponibilitatea acestora. Dar comerciantul va trebui sa se asigure ca sistemul informatic sa fie disponibil non-stop si in tot acest timp el va opera gestiunea comenzilor, facturarea, procesarea platilor si remiterea banilor;

solutiile de plata in timp real - cu exeptia cazurilor off-line, obtinerea banilor rezultati in urma unei vanzari de tip on-line presupune o serie de procese de interactiune cu banci sau alte institutii financiare. In prezent achitarea unei facturi se realizeaza cu ajutorul cartilor de credit (credit card), banilor electronici (e-cash), cecurilor electronice sau al cardurilor inteligente (smart card) care sunt principalele metode de plata folosite in comertul electronic. Metodele de plata pot fi integrate fie le nivelul comerciantului, in sistemul informatic al acestuia, fie oferite outsource de un furnizor de servicii de comert (CSP - Commerce Service Provider) care va gestiona/intermedia platile de la terti;

cartea de credit - reprezinta cea mai utilizata forma de plata prin Internet. Utillizarea acesteia este simpla: clientii care navigheaza in cadrul unui sit web si decid sa achizitionaze un produs sau serviciu trebuie sa introduca informatiile despre cartea de credit prin intermediul unui formular HTML Continutul completat (tipul cardului, numarul acestuia, numele proprietarului si data expirarii cardului) este trimis sitului web, unde informatia este colectata si trimisa la banca. Daca situl comerciantului are stabilita o legatura directa cu banca, atunci este posibila plata pe loc in cazul in care exista credit suficient pentru a plati bunurile comandate.

Tranzactiile on-line care folosesc plata cu carduri sunt protejate criptografic, iar modalitatea concreta de criptare asigura faptul ca numai banca sau furnizorul de servicii pentru carti de credit vor putea avea acces la numarul cartii de credit, nu si comerciantul. O prima faza implica incheierea unor aliante /contracte cu institutii financiare, utilizand tehnologii avansate de criptare si autentificare pentru securizarea mesajelor trimise prin Internet. Comerciantul trebuie sa-si deschida un cont la o banca oferind servicii de tranzactionare on-line bazata pe carduri.

Tehnologia de criptare folosita in mod curent este SSL (Secure Socket Layer) care elimina cu succes posibilitatea ca un intrus sa obtina numarul cardului, presupunand ca el intercepteaza datele astfel criptate. Dezavantajul consta in faptul ca SSL nu permite comercianului sa se asigure ca persoana care foloseste cardul intr-o tranzactie este chiar detinatorul acestuia. De asemenea, SSL nu ofera nici o cale prin care clientul sa afle daca situl comerciantului este cu adevarat autorizat sa accepte plata cu carti de credit si ca nu este doar un sit pirat, proiectat cu scopul de a colectiona date despre astfel de carduri (crackers). Problema a fost rezolvata prin aparitia unor noi tehnologii denumite SET (Security Electronic Transaction), dezvoltata de MasterCard si Visa.

Set rezolva problema autentificarii prin asignarea unor certificate digitale atat clientului , cat si comerciantului. Set ofera o securitate sporita fata de cea traditionala. Pentru a nu mai da acces comerciantului la numarul de card al clientului, SET il cripteza de o maniera care asigura faptul ca doar consumatorul si institutiile financiare abilitate au acces la el. Fiecare dintre actorii implicati intr-o tranzactie (comerciant, client sau institutie financiara) foloseste certificatul SET privat, care joaca si rol de autentificare, in conjunctie cu cheile publice asociate certificatelor care identifica pe ceilalti actori. In practica, o companie terta (Verisign) ofera serviciul de a furniza certificate digitale clientilor sai, detinatorii de carti de credit. Cat priveste comerciantul, procesul este similar: in momentul efectuarii unei cumparaturi on-line, inainte de a se realiza vre-un schimb de date in vederea demaririi tranzactiei, software-ul care integreaza tehnologia SET valideaza identitatea comerciantului si a detinatorului cartii de credit, procesul de validare consta in verificarea certificatelor emise de furnizorii autorizati de astfel de servicii;

Facturile de plata (e-invoice) - cartile de credit reprezinta cea mai comuna solutie in modelul B2C si B2B. Volumul tranzactiilor in sectorul B2B este mult mai mare fata de volumul tranzactiilor efectuate prin intermediul cartii de credit. Un alt motiv este ca majoritatea companiilor au utilizat deja acest instrument in forma sa clasica si schimbarea modalitatii de plata ar necesita o reorganizare a proceselor economice, care ar necesita costuri prea mari. Procedura de plata prin e-invoice este urmatoarea - valoarea tranzactiei necesare este transmisa automat la furnizori printr-un sistem informatic, acestea raspund printr-o factura care urmeaza a fi platita prin diferite mijloace. Sunt necesare metode securizate pentru filtrarea accesului la bazele de date interne ale companiei. Standartul EDI (Electronic Data Interchange) ofera o infrastructura in acest scop. Problema majora o constituie legislatia comerciala a fiecarei tari care ar trebui sa recunoasca valabilitatea facturilor electronice. Avantajele facturii electronice tin de reducerea costurilor pentru transmiterea si de micsorarea posibilitatilor de aparitie a erorilor;

Cecurile electronice (Internet cheques) - NetCheque - un sistem dezvoltat la Information Sciences Institute of the Univercity of Southern California - www.usc.edu . Cumparatorul si vanzatorul trebuie sa aiba un cont deschis pe situl NetCheque. Pentru asigirarea securitatii este folosita identificarea prin protocolul Kerberos si parola. Pentru a plati prin cec, trebuie instalat la client un software special care lucreaza asemenea unui carnet de cecuri. Un client poate trimite un cec criptat prin intermediul acestui software. Comerciantul poate ridica banii de la banca sau poate folosi cecul digital pentru o tranzactie cu alt furnizor. Un cont special din retea verifica validitatea cecului si in caz afirmativ trimite un mesaj de accept comerciantului care va livra apoi bunurile.

PayNow, serviciu dezvoltat de CiberCash - www.cibercash.com sau echeck -

www.echeck.org

Cartile de debit (debit cards) necesita introducerea unui numar personal de identificare (PIN) si utilizarea unui dispozitiv hardware care sa citeasca informatia pe banda magnetica a cartilor de credit. - nu este posibila pe Internet. Posibil sa fie inlocuite benzile magnetice cu cipurile electronice folosite pentru smart card-uri, ce vor inlocui cartile de credit.

Banii electronici (e-cash) - utilizeaza un software pentru a salva pe disc magnetic echivalentul banilor lichizi intr-o forma digitala. Avantajul acestui sistem il reprezinta costul transferului de bani care este aproape nul (costul conexiunii la Internet). Pentru a primi bani este necesara accesarea unei casierii automate (virtuale) disponibile pe web sau deplasarea la un automat bancar, de unde pot fi ridicati banii electronici direct din contul bancii sau prin sistemul de plata cu carte de credit.

Dificultatea folosirii e-cash reprezinta implimentarea unei securitati care sa garanteze ca acestiea nu pot fi alterati. Utilizarea tehnologiilor de criptare, a semnaturilor digitale, si a semnaturilor electronice ajuta la reducerea posibilitatilor de frauda care sa faca imposibil de utilizat mai mult de o singura data. O alta conditie este ca Banii electronici trebuie sa dezvaluie identitatea persoanei care a platit cu ei, nu trebuie sa fie anonimi. Sistemul de plata nu trebuie sa aiba ca intermediar o banca, doar cei doi parteneri implicati.

Exemple:

www.digicash.com

www.cybercash.com

www.milicent.digital.com

Increderea a avut intotdeauna o importanta deosebita in orice fel de relatii de afaceri. Acesta este un adevar atat pentru lumea fizica, cat si pentru cea electronica. Increderea in relatiile de afaceri este cel mai adesea reprezentata de contracte semnate care leaga partile intr-un acord. Aceste contracte indica angajamente si semnaturile pe aceste contracte devind obligatii legale. Acestea ofera protectie organitatiilor daca mai tarziu una sau mai multe parti incearca sa nege existenta angajamentului.

Nevoia semnaturilor a prezentat incercari importante organizatiilor care asteapta adoptarea proceselor electronice in intregime. De fiecare data un utilizator trebuie sa print-eze un document, sa-l semneze, si apoi sa-l trimita prin fax, curier sau mail, lantul procesului electronic se rupe. Aceste intreruperi forteaza organizatiile sa utilizeze metode mai putin eficiente pentru terminarea tranzactiilor, marind timpul si costurile asociate cu acestea. Utilizarea semnaturilor electronice - cand sunt implementate corect - pot preveni aceste intreruperi in lantul electronic

Cardurile

inteligente (smart cards) sunt populare in Europa Occidentala. Permit

stocarea informatiilor suplimentare despre clienti in afara de

pastrarea banilor pe cipul cardului. Banii de pe card sunt salvati intr-o

forma criptata si sunt protejati printr-o parola.

Pentru a plati este necesara introducerea acestuia intr-un terminal

hardware. Dispozitivul necesita o cheie speciala emisa de banca

pentru a se transfera banii in alta directie. Putem merge la banca,

incarca, cardul si sa platim prin Internet. Avantaje:

securitate, simplitatea utilizarii, efectuarea directa fara

intermediari, costul scazut al tranzactiilor. Mondex - Marea

Britanie, Geld-Karte -

Semnatura digitala cu tehnologia cheie publica privata face semnaturile digitale cea mai buna solutie pentru semnarea electronica. In comparatie cu celelalte forme de semnatura electronica, doar semnatura digitala poate asigura cel mai inalt nivel de securitate al:

Identitatii semnatarului

Integritatii documentului care este semnat

Datorita acestor doi factori, semnaturile digitale pot asigura un nivel puternic de ne-repudiere. Daca, cheia privata nu a fost compromisa, semnatarul nu poate nega mai tarziu ca a semnat formularul sau documentul. Deasemenea, semnatarul nu poate reclama faptul ca documentul a fost alterat dupa ce el sau ea l-a semnat.

Semnaturile digitale nu sunt nmai cea mai buna solutie pentru semnarea electronica - ele sunt, in multe aspecte, superioare semnaturilor traditionale de mana. De exemplu, procesul tehnic de creare si verificare a unei semnaturi digitale poate asigura un nivel de incredere mai inalt decat cel al unei semnaturi de mana pe un document de hartie.

Fata de un document semnat de mana, un document semnat digital nu poate fi alterat dupa ce a fost semnat. Procesul de verificare al semnaturii digitale detecteaza automat daca datele semnate au fost modificate in orice fel. In plus, verificarea semnaturii digitale este automata - nu este nevoie de examinarea scrisului de mana pentru a demonstra autenticitatea semnaturii.

Algoritmul RSA, denumit dupa inventatorii acestuia R. Rives , A. Shamir, si L. Adleman, este in momentul de fata cel mai utilizat algoritm criptografic cu chei publice.

RSA este un sistem criptografic cu chei publice reversibil in care atat spatiul mesajelor M cat si spatiul criptogramelor C reprezinta multimea Zn = unde n = pq este produsul a doua numere prime distincte, alese aleator. Fiind reversibil, sistemul se poate utiliza atat pentru criptarea mesajelor cat si pentru semnarea digitala a acestora.

In continuare este descrisa schema de criptare RSA. Modul in care RSA poate fi folosit pentru semnarea digitala a datelor este descris intr-un capitol separat.

Algoritmul de generare a cheilor

Algoritmul de generare a cheilor RSA de catre entitatea A este urmatorul:

Se genereaza doua numere prime mari distincte, p si q, de dimensiuni diferite.

Se calculeaza n = pq si ![]() = (p - 1)(q -1).

= (p - 1)(q -1).

Se alege in mod aleator un numar intreg e, 1

< e <![]() astfel incat cmmdc(e,

astfel incat cmmdc(e, ![]()

Folosind algoritmul extins al

lui

1

< d < ![]() astfel incat ed =

l(mod

astfel incat ed =

l(mod![]() ).

).

Cheia publica a lui A este (n,e) iar cheia privata este d.

Valoarea intreaga n poarta denumirea de modul, iar e si d reprezinta exponenti de criptare respectiv decriptare.

Algoritmul de criptare

Pentru a transmite un mesaj criptat lui A, entitatea B trebuie sa execute urmatorii pasi:

Se obtine cheia publica autentica (n,e) a lui A.

Se reprezinta mesajul sub forma unei valori intregi m in intervalul

[0, n - 1].

Se calculeaza criptograma c = me mod n .

Se transmite lui A criptograma c.

Algoritmul de decriptare

Refacerea mesajului m din criptograma c de catre entitatea A, se face astfel:

Folosind cheia privata d se calculeaza m = cd mod n.

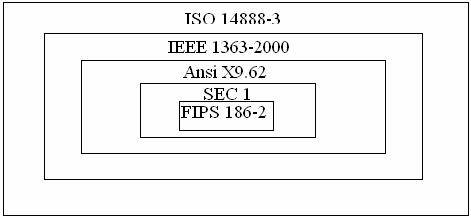

Algoritmul ECDSA reprezinta versiunea bazata pe curbe eliptice a algoritmului DSA. Acest algoritm a fost acceptat ca standard de diverse organisme de standardizare (ISO in 1998, ANSI in 1999, IEEE si NIST in 2000). Compatibilitatea dintre aceste standarde este prezentata in Figura 1.

Figura 3. Compatibilitatea dintre diverse standarde ECCDSA

Algoritmul de generare a cheilor

Algoritmul de generare a cheilor DSA este urmatorul:

Se selecteaza in mod

aleator un numar intreg d,1![]() d

d ![]() n - 1.

n - 1.

Se calculeaza Q = dG .

Cheia publica a lui A este Q iar cheia privata este d.

Algoritmul de generare a semnaturilor

Pentru

a semna un mesaj m ![]() M , entitatea A va

efectua urmatoarele procesari:

M , entitatea A va

efectua urmatoarele procesari:

Se selecteaza in mod

aleator un numar intreg k, 1 ![]() k

k ![]() n - 1.

n - 1.

Se calculeaza kG = ( x1 , y1 ) si r = x1 mod n . Daca r = 0 se reia procesul de la pasul 1 .

Se calculeaza s = k -1(h(m) + dr)mod n . Daca s = 0 se reia procesul de la pasul 1.

Semnatura lui A asupra mesajului m este (r,s) .

Algoritmul de verificare a semnaturilor

Orice entitate B poate verifica semnatura lui A astfel:

Se obtine cheia publica autentica Q si parametrii de domeniu ai lui A.

Se verifica daca valorile r si s receptionate sunt in intervalul

[1, n - 1].

Se calculeaza w = s-1mod n si h(m),

Se calculeaza u1= (h(m)w)mod n si u2 = (rw)mod n .

Se calculeaza u1G + u2Q = (x1, y1) si v = x1 mod n

Daca v = r atunci semnatura este valida, altfel nu.

Securitatea

schemelor criptografice bazate pe curbe eliptice consta in

intractabilitatea urmatoarei probleme: 'Fie o curba eliptica E(Fq

), un punct P ![]() E(Fq ) de

ordin n si un punct Q = kP , unde 0

E(Fq ) de

ordin n si un punct Q = kP , unde 0 ![]() k

k![]() n - 1 . Sa se

determine k atunci cand se cunosc P si Q'. Aceasta problema

matematica dificil calculabila este cunoscuta sub denumirea de

problema calculului logaritmilor discreti pe curbe eliptice (ECDLP -

Elliptic Curve Discrete Logarithm Problem).

n - 1 . Sa se

determine k atunci cand se cunosc P si Q'. Aceasta problema

matematica dificil calculabila este cunoscuta sub denumirea de

problema calculului logaritmilor discreti pe curbe eliptice (ECDLP -

Elliptic Curve Discrete Logarithm Problem).

Functiile hash criptografice reprezinta primitive de baza in cadrul protocoalelor criptografice actuale fiind folosite pentru asigurarea integritati sau autentificarea originii datelor. Rolul acestora este de a crea o amprenta (diges) a unui mesaj sau document electronic.

Definitie:

O functie hash (h:M ->M![]() ) este o functie usor de calculat care

transforma un mesaj de lungime arbitrara intr-o valoare de lungime

fixa (de exemplu, 128 sau 160 biti).

) este o functie usor de calculat care

transforma un mesaj de lungime arbitrara intr-o valoare de lungime

fixa (de exemplu, 128 sau 160 biti).

Exista mai multe definitii pentru functiile hash criptografice, functie de proprietatile pe care acestea trebuie sa le indeplineasca. Principalele clase de functii hash criptografice intalnite in practica sunt:

functii hash intr-un singur sens (OWHF - One Way Hash Functions)

functii hash rezistente la coliziuni (CRHF - Collision Resistant Hash Functions)

Definitie: O functie hash intr-un singur sens este o functie hash care satisface urmatoarele doua conditii:

pentru orice valoare d![]() Mh este fie imposibil din punct de

vedere computational sa se determine un mesaj m

Mh este fie imposibil din punct de

vedere computational sa se determine un mesaj m![]() M astfel incat d= h(m).

M astfel incat d= h(m).

pentru un mesaj m![]() dat este imposibil din punct de vedere computational

sa se gaseasca un al doilea mesaj m2

dat este imposibil din punct de vedere computational

sa se gaseasca un al doilea mesaj m2![]() ml astfel incat h(ml) = h(m2).

ml astfel incat h(ml) = h(m2).

Definitie; O functie hash rezistenta la coliziuni este o functie hash care satisface urmatoarea conditie:

este imposibil din punct de vedere computational sa se gaseasca doua mesaje distincte ml si m2 astfel incat h(ml ) = h(m2).

Trebuie notat faptul ca o functie hash rezistenta la coliziuni este totodata si functie hash intr-un singur sens. Acest lucru se demonstreaza prin metoda reducerii la absurd [Stin95]. Sa presupunem ca functia hash rezistenta la coliziuni nu este intr-un singur sens. Rezulta ca exista un algoritm probabilistic avand un timp de executie polinomial care, pentru o valoare hash d data, permite determinarea unui mesaj m astfel incat d=h(m). Acest algoritm poate fi folosit pentru a genera coliziuni in felul urmator:

se selecteaza in mod aleator un m si se calculeaza rezumatul acestuia d = h(m).

se apeleaza algoritmul de mai sus care returneaza un mesaj m'astfel incat d = h(m').

daca m![]() m' atunci avem o

coliziune. Altfel, se selecteaza un alt mesaj aleator si se repeta

procesul.

m' atunci avem o

coliziune. Altfel, se selecteaza un alt mesaj aleator si se repeta

procesul.

In literatura, functiile hash intr-un singur sens mai pot fi intalnite si sub denumirea de functii hash intr-un singur sens slabe iar functiile hash rezistente la colizJuni se mai numesc si functii hash intr-un singur sens puternice.

Functiile hash prezentate mai sus sunt transformari publice si nu necesita folosirea vreunei chei secrete. Atunci cand acestea sunt folosite doar pentru asigurarea integritatii datelor, cum este cazul schemelor de semnaturi digitale, ele se mai numesc si coduri pentru detectarea modificarilor (MDC -- Modification Detection Codes). Pentru a asigura atat integritatea datelor cat si autentificarea originii datelor se folosesc functii hash in conjunctie cu o cheie secreta. Aceasta clasa de functii hash poarta denumirea de coduri pentru autentificarea mesajelor (MAC - Message Authentication Codes).

Principalele functii hash folosite in cadrul schemelor de semnaturi digitale sunt: MD5, SHA-1 sau RIPEMD-160. Dintre acestea, MD5 si SHA-1 vor fi prezentate detaliat in continuare.

Algoritmul MD5 de calcul al rezumatului unui mesaj a fost propus de Ronald Rivest de la MIT si reprezentat pana in momentul de fata cel mai utilizat algoritm de acest gen. MD5 primeste la intrare un mesaj de lungime arbitrara si produce la iesire un rezumat de 128 de biti.

Calculul rezumatului unui mesaj M se face in 5 etape:

Mesajul M este extins astfel incat lungimea sa in biti sa fie congruenta cu 448 modulo 512; extensia se face prin adaugarea unui bit de 1 urmat apoi de mai multi biti de 0;

La rezultatul etapei 1 se adauga o valoare de 64 de biti care reprezinta lungimea mesajului original, M. Mesajul obtinut in urma acestor transformari este format din N blocuri de 512 biti (16 cuvinte de 32 de biti) notate M1,M2,,MN;

Pentru a calcula rezumatul se foloseste un registru MD de 128 de bip (4 cuvinte de 32 de biti);

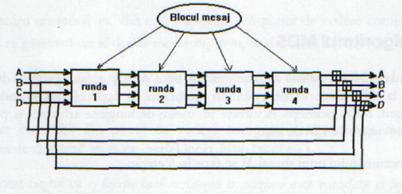

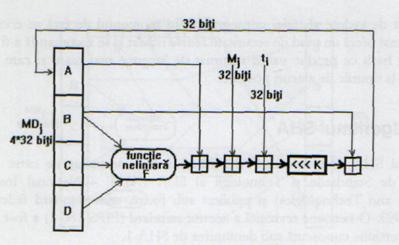

Mesajul M este prelucrat in blocuri succesive de 16 cuvinte de 32 de biti, notate cu Mj ). La randul lor, blocurile sunt supuse la cate 4runde de transformari (Figura 1-3), fiecare avand 16pasi (Figura 1-4);

La sfarsitul prelucrarilor, registrul MD contine valoarea rezumat de 128 de biti a mesajului M .

Prelucrarea unui bloc (Mj) se face astfel:

Se incepe cu o valoare

initiala

Valoarea MD0 este formata prin concatenarea urmatoarelor constante:

A = 0x01234567, B = Ox89ABCDEF, C = OxFEDCBA98, D = 0x76543210

Procesul de prelucrare a celui de-al j-lea bloc (M j) presupune 4 runde, corespunzatoare functiilor FF, GG, HH, II:

MDj = MDj-1+ II (Mj , HH(Mj ,GG(Mj ,FF(Mj, MDj-1))))

Figura 4. Schema generata a algoritmului MD5

Figura 5. Operatiile unei runde MD5

Functiile de runda sunt similare: registrul MD este considerat ca fiind format din 4 cuvinte de 32 de biti: A, B, C, D. Fiecare runda consta din 16 pasi, la fiecare pas executandu-se urmatoarea operatie:

A=B+((A+F(B,C,D)+Mjm +ti )<<<k)

Unde:

ti

este o

<<< k semnifica deplasarea circulara stanga cu k pozitii;

M jm este al m-lea sub bloc de 32 biti (mereu altul) al blocului M j al mesajului M;

F este o functie neliniara care se modifica la fiecare runda astfel:

runda 1 (FF): F(B,C,D) = (B ![]() C) v (B'

C) v (B'![]() D)

D)

runda 2(GG): F(B,C,D) = (B![]() D)v(C

D)v(C![]() D')

D')

runda 3(HH): F(B,C,D)= B![]() C

C![]() D

D

runda 4(II): F(B,C,D) = C![]() (B v D')

(B v D')

S-a

notat cu A' complementul fata de 1 al lui A, cu ![]() functia AND, cu v

functia SAU INCLUSIV, iar prin

functia AND, cu v

functia SAU INCLUSIV, iar prin ![]() suma modulo 2 (SAU

EXCLUSIV).

suma modulo 2 (SAU

EXCLUSIV).

Din punct de vedere al tariei criptografice, in momentul de fata se considera ca MD5 nu mai ofera un grad de securitate foarte ridicat si se recomanda a fi inlocuita cu functii hash ce produc valori rezumat de lungime mai mare si care sunt mai rezistente la tipurile de atacuri posibile.

Algoritmul SHA (Secure Hash Algorithm) a fost dezvoltat de catre Institutul National de Standarde si Tehnologii al SUA (NIST - National Institute of Standards and Technologies) si publicat sub forma unui standard federal (FTPS 180) in 1993. O versiune revizuita a acestui standard (FIPS 180-1) a fost publicata in 1995, versiune cunoscuta sub denumirea de SHA-1.

SHA a fost gandit a se folosi impreuna cu algoritmul de semnatura digitala DSA (Digital Signature Algoritm). SHA primeste la intrare un mesaj de lungime arbitrara si produce la iesire un rezumat de 160 de biti, mai mare decat MD5. Mesajul de intrare M este completat la multiplu de 512 biti, in aceeasi maniera ca la MD5: se adauga un bit de 1 urmat de mai multi biti de 0, pana se ajunge la 448 biti, iar in ultimii 64 bip se memoreaza lungimea mesajului initial. Rezumatul MD, de 160 de biti, vazut ca 5 registri A, B, C, D, E de 32 biti, se initalizeaza cu urmatoarea constanta MD0

A= 0x67452301, B = OxEFCDAB89,

C = Ox98BADCFE, D = 0x10325476,

E = OxC3D2ElFO.

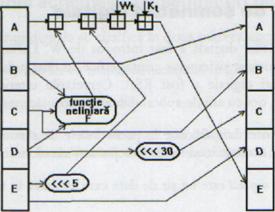

Fiecare bloc Mj de 512 biti al mesajului este supus unei prelucrari in 4 runde a cate 20 de operatii fiecare (Figura 6).

Functia neliniara F, care se modifica la fiecare runda, este definita astfel:

runda1 : Ft(B,C,D)

= (B ![]() C)v (B'

C)v (B' ![]() d), pentru t =

[0,19]

d), pentru t =

[0,19]

runda 2: Ft(B,C,D)

= B ![]() C

C ![]() D , pentru t = [20,39]

D , pentru t = [20,39]

runda 3 : Ft(B,C,D)

=(B ![]() C)v (B

C)v (B ![]() d)v (C

d)v (C ![]() d), pentru t= [40,59]

d), pentru t= [40,59]

runda4: Ft(B,C,D) = B0 C® D, pentru t = [60,79], unde t reprezinta

numarul operatiei, t = [0,79] .

MDj-1 5*32 biti  MDj 5*32 biti

MDj 5*32 biti

Figura 6. Operatiile unei runde SHA

Fiecare bloc Mj , j = [0,15], de 16 cuvinte de 32 biti este transformat in 80 de sub-blocuri Wj, j = [0,79], folosind urmatorul algoritm:

Wt = Mt , pentru t = [0,15]

Wt = (Wt-3

![]() Wt-8

Wt-8 ![]() Wt-14

Wt-14 ![]() Wt-16)

<<< 1, pentru t = [16,79].

Wt-16)

<<< 1, pentru t = [16,79].

Pseudocodul corespunzator unei runde SHA este urmatorul:

for t = 1 step 1 to 79

TEMP = (A<<<5) + Ft (B,C,D) + E + Wt + Kt

E = D

C = B<<<30

B = A

A = TEMP

end for

La sfarsitul celor 4 runde de prelucrare a unui bloc de 512 biti, valorile noi ale lui MDj (A, B, C, D si E) se aduna la valorile anterioare, obtinute in urma prelucrarii blocului MDj-1.

MDj =MDj +MDj-1

Din analiza algoritmului SHA se observa o crestere a complexitatii fata de MD5, atat datorita numarului mai mare de pasi cat si datorita maririi dimensiunii rezumatului fapt ce il recomanda a fi folosit cu predilectie in implementarile practice de semnaturi digitale.

Un atribut foarte important al fiecarui sistem informatic este modul in care acesta asigura securitatea si ierarhizarea accesului la informatie si modul in care acesta se autoprotejeaza la tentativele de acces neautoarizate voite sau nu, interne sau externe. Securizarea comunicatiilor in internet poate fi asimilata cu semnarea unei scrisori si trimiterea acesteia intr-un plic sigilat. Semnatura da autenticitatea scrisorii, iar plicul sigilat ii confera acesteia confidentialitatea necesara.

Electronic,

confidentialitatea se asigura prin criptarea mesajului cu o cheie

secreta si un algoritm asociat. Versiunea criptata a mesajului

poate fi citita de destinatar numai daca acesta poseda cheia secreta

si algoritmul de criptare.

Problema esentiala a majoritatii aplicatiilor de

criptografie este pastrarea secretului acestor chei. Criptografia

bazata pe chei publice rezolva aceasta problema inlocuind

cheia secreta cu o pereche de chei - una privata iar cealalta

publica.

PKI este o combinatie de produse hardware si software, politici si proceduri care asigura securitatea de baza necesara astfel incat doi utilizatori, care nu se cunosc sau se afla in puncte diferite de pe glob, sa poata comunica in siguranta. La baza PKI se afla certificatele digitale, un fel de pasapoarte electronice ce mapeaza semnatura digitala a utilizatorului la cheia publica a acestuia. Aceste obiecte informationale sunt caramizile care stau la baza unei implementari PKI si reprezinta mijlocul de identificare digitala a fiecarui subiect participant intr-o relatie derulata prin mijloace electronice.

O implementare PKI confera o capabilitate, un atribut tehnologic si organizational, nefiind un produs sau o aplicatie in sine. Rolul sau este acela de a creste valoarea sistemelor informatice existente, precum si de a crea posibilitatea implementarii unor sisteme care sa raspunda cerintelor in crestere ale societatii informationale.

Criptografia este considerata a fi o arta sau stiinta de mentinere a mesajelor secrete, asigurand confidentialitatea prin criptarea unui mesaj utilizand chei asociate cu un algoritm. Cheia utilizata trebuie sa fie secreta ambelor parti, problema reprezentand-o managementul cheilor si mentinerea lor secreta. Criptografia are la baza codificarea mesajelor, un bloc fiind substituit prin altul, respectand anumite reguli. Codificarea se poate realiza in mai multe moduri acestea avand urmatoarele proprietati comune:

atat intrarile cat si iesirile sunt reprezentate ca stream-uri de octeti

criptarea unei date se realizeaza cu ajutorul unei chei

decriptarea datei se realizeaza tot cu o cheie

Criptografia bazata pe chei publice trebuie insotita de un set de politici de definire a regulilor sub care sistemele de criptografie pot opera si de un set de proceduri care specifica modalitatile de generare, distributie si utilizare a cheilor. Pe scurt, este nevoie de o infrastructura, denumita Public Key Infrastructure (PKI), care stabileste cadrul functional, bazat pe standarde, pentru o mare varietate de componente, aplicatii, politici si practici al caror scop este atingerea celor patru functionalitati principale ale unei tranzactii comerciale:

Confidentialitatea - mentinerea caracterului privat al informatiei (secretizarea informatiei)

Integritatea - dovada ca respectiva informatie nu a fost modificata (asigurarea impotriva manipularii frauduloase a informatiei)

Autentificarea - dovada identitatii celui ce transmite mesajul (verificarea identitatii unui individ sau a unei aplicatii)

Non-repudierea - siguranta ca cel ce genereaza mesajul nu poate sa-l denigreze mai tarziu (asigurarea paternitatii mesajului)

Criptarea se poate realiza cu chei simetrice sau asimetrice. Prima se realizeaza cu aceeasi cheie la criptare si la decriptare, iar cealalta cu chei diferite.

Criptarea asimetrica are avantajul ca una din chei (cea de criptare) poate fi facuta publica. Aceasta cheie de criptare poate fi transmisa oricui, in timp ce cheia de decriptare este detinuta de cel ce a criptat, fiind denumita cheie privata. Un alt avantaj al cheilor asimetrice este ca asigura identitatea. Daca o persoana X cripteaza un mesaj cu o cheie privata si transmitandu-l unei persoane Y, aceasta il poate decripta cu o cheie publica putem spune ca Y are certitudinea ca mesajul vine de la X. Aceasta idee are la baza semnaturile digitale.

Criptarea simetrica are avantajul vitezei, fiind foarte utila la criptarea fisierelor locale.

Criptarea mesajelor ofera confidentialitate, dar acest lucru nu este suficient. In cazul unei transmisii sau receptii trebuie sa existe certitudinea ca cel ce a generat mesajul este o persoana autorizata, motiv care a dus la adaugarea de noi proprietati cum ar fiintegritatea si autentificarea, acestea fiind asigurate cu ajutorul semnaturii digitale.

Pentru a intelege modul de functionare este nevoie de cunoasterea unui al treilea algoritm si anume functiile de hashing. Acestea, spre deosebire de algoritmii de criptare si decriptare realizeaza doar functia de criptare iar mesajul original nu va fi recuperat niciodata. In principiu, un mesaj are intotdeauna aceeasi valoare dupa aplicarea functiei si este imposibil ca doua mesaje oarecare sa genereze aceeasi valoare.

Pentru a putea construi cheia ce se utilizeaza in timpul transmisiei se apeleaza la 'o a treia parte' de incredere denumita Autoritate Certificatoare (CA - Certification Authority). Ea genereaza un Certificat Digital ce genereaza o cheie publica. Cheia nu trebuie sa contina ambiguitati, ingloband datele personale care apoi sunt impachetate si semnate.

Un Certificat Digital este un document ce contine patru componente mari:

cheie publica

informatia ce leaga cheia publica de detinatorul ei

informatia de validitate a certificatului

semnatura digitala

Non-repudierea este o alta proprietate a securitatii oferind certitudinea ca cel care transmite mesajul nu poate sa nege mai tarziu ce a transmis.

Din cele prezentate putem sa observam ca: integritatea, confidentialitatea si non - repudierea sunt asigurate prin criptografia cheilor publice. Pentru aceasta trebuie insa sa se stie: cine genereaza certificatul, unde este stocata cheia si unde se gasesc certificatele? Un certificat digital bazat pe infrastructura cheilor publice (PKI - Public Key Infrastructure) asigura rezolvarea tuturor problemelor.

Autoritatea Certificatoare (CA): responsabila cu generarea si revocarea certificatelor

Autoritatea Registratoare (RA): responsabila cu verificarea constructiei generate de cheile publice si identitatea detinatorilor.

Detinatorii de Certificate (subiectii): Oameni, masini sau agenti software care detin certificate si le pot utiliza la semnarea documentelor.

Clientii: ei valideaza semnatura digitala si certificarea de la un CA.

Depozitele: stocheaza si fac accesibile certificatele si Listele de Revocare a Certificatelor (CRLs -Certificate Revocation Lists)

Politicile de securitate: definesc procesele si principiile de utilizare a criptografiei.

Dintre functiile realizate cu ajutorul PKI putem mentiona:

Inregistrarea: este un proces in care cel ce doreste sa obtina un certificat de la CA isi prezinta atributele sale. Acestea sunt verificate iar apoi se elibereaza certificatul.

Certificarea: este procesul in care CA elibereaza certificatul ce contine cheia publica subiectului apoi il depune intr-un depozit public.

Generarea Cheilor: in multe

cazuri subiectul genereaza o pereche de chei in mediul sau, inainte

de a transmite cheia publica la CA pentru certificare.

Recuperarea Cheilor: in unele implementari PKI necesita ca toate cheile schimbate si/sau criptate sa fie depuse intr-un depozit securizat. Ele sunt recuperabile daca subiectul pierde cheia, acest lucru revenind lui CA sau sistemului de recuperare.

Actualizarea Cheilor: toate cheile perechi si certificatele lor asociate trebuie actualizate la un interval regulat. In acest sens exista doua situatii care necesita acest lucru:

Data care este specificata in certificat ca data de expirare este depasita si se actualizeaza.

Cheia privata a uneia din entitati din PKI este compromisa. In acest caz PKI trebuie sa anunte ca vechiul certificat nu mai este valid si urmeaza sa-l inlocuiasca. Una din cai este de pre-generare si stocare securizata a perechilor de chei pentru astfel de situatii, actiune ce duce la informarea fiecarui utilizator de acest lucru. Alta cale este metoda 'out-of-band' unde cu ajutorul telefonului, faxului, scrisorii se transmite acea cheie.

Certificarea incrucisata: permite utilizatorilor dintr-un domeniu administrativ sa utilizeze certificate generate de un CA operational in alt domeniu. Procesul implica un CA (CA_1) ce ofera o certificare pentru alt CA(CA_2). Acest certificat contine cheia publica CA asociata cu cea privata pe care CA_1 o utilizeaza, lucru ce permite subiectilor certificati prin CA_2 sa accepte certificatele generate de CA_1 sau orice CA subordonat.

Revocarea: apare in momentul expirarii perioadei de validitate care poate aparea cand: subiectul isi schimba numele, angajatul paraseste compania, cheia privata este compromisa. In cadrul standardului X.509, pentru a revoca un certificat se utilizeaza Lista Revocarilor Certificatelor (CRL - Certificate Revocation List). Aceasta lista identifica certificate si sunt semnate de CA.

Iata cateva din avantajele imediate pe care le aduce o implementare a unei infrastructuri PKI la nivel organizational:

Securizarea mesageriei electronice

Cea mai mare parte a interactiunilor derulate prin Internet se realizeaza prin intermediul mesageriei electronice. Aceasta activitate presupune insa acceptarea unui grad ridicat de risc, prin expunerea unor informatii confidentiale si prin posibilitatea substituirii autorului unui mesaj sau chiar alterarea voita a continutului mesajului.

Sistem de administrare a documentelor si semnatura digitala

O parte importanta a aplicatiilor software se refera la procesarea si arhivarea documentelor in format electronic. Desi aceste sisteme contribuie la diminuarea dificultatilor in prelucrarea si arhivarea unui volum mare de documente, ele nu rezolva complet trecerea de la documente in format traditional la documente electronice. Ceea ce lipseste este posibilitatea de a semna aceste documente electronice si de a asigura in acest fel non-repudierea acestora.

Securizarea aplicatiilor Intranet si Extranet

Din ce in ce mai multe companii si organizatii tind sa-si transfere procesele de interactiune catre aplicatii care ruleaza in mediul Internet. Indiferent daca acestea se refera la relatia cu proprii angajati si procesele interne ale organizatiei (aplicatii Intranet), sau sprijina interactiunea cu partenerii si clientii (aplicatii Extranet), aceste aplicatii isi demonstreaza din plin eficienta prin reducerea masiva a costurilor si imbunatatirea eficientei. Pe masura insa ce aceste informatii sunt transferate catre sistemele si aplicatiile Intranet/Extranet, riscul de securitate informationala creste semnificativ, in primul rand datorita faptului ca Internetul reprezinta prin natura sa un mediu public.

Criptarea datelor si a documentelor

Securitatea

datelor nu se refera numai la momentul in care acestea sunt utilizate

intr-un proces informational, ci si la stocarea lor. Pastrarea

confidentialitatii si integritatii acestora

imbraca numeroase aspecte, care se refera atat la autentificarea

accesului cat si la criptarea lor astfel incat sa nu poata fi

utilizate in cazul unui acces neautorizat.

Autentificare la nivelul sistemului de operare si al aplicatiilor

Autentificarea prin nume si parola este solutia cea mai vulnerabila si in plus, obliga utilizatorul la memorarea unei astfel de combinatii pentru fiecare aplicatie folosita. Folosirea certificatului digital stocat pe smartcard contribuie nu numai la cresterea gradului de siguranta dar si la o utilizare mai facila, prin folosirea unui mijloc unic de autentificare pentru toate aplicatiile folosite.

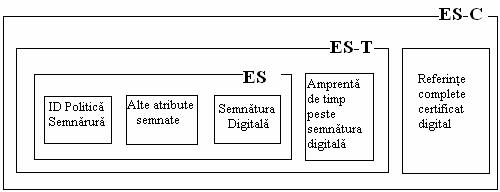

Stabilirea momentului de timp la care a fost generata o semnatura electronica este esentiala pentru determinarea validitatii acesteia. Certificatele digitale necesare validarii semnaturilor au o perioada de valabilitate limitata. De asemenea, pe parcursul acestei perioade de valabilitate, certficatele digitale pot fi revocate din diverse motive precum: compromiterea cheii private asociate, schimbarea numelui subiectului sau schimbarea relatiei dintre subiect si Autoritatea de Certificare.

Determinarea validitatii unei semnaturi electronice presupune demonstrarea faptului ca in momentul generarii semnaturii, certificatul digital al semnatarului era inca valid. Pentru aceasta, este necesar sa se cunoasca momentul de timp la care a fost generata semnatura. Starea certificatului digital la momentul respectiv de timp se poate determina apoi pe baza informatiilor puse la dispozitie de Autoritatea de Certificare emitenta.

Cunoasterea momentului de timp la care a fost generata o semnatura are, de asemenea, un rol foarte important in asigurarea non-repudierii acesteia de catre semnatar. Fara cunoasterea acestei informatii, o semnatura digitala poate fi oricand repudiata, fapt demonstrat si de urmatorul scenariu: dupa semnarea unui document important, semnatarul acestuia isi revoca certificatul digital acuzand pierderea sau compromiterea cheii private de semnatura fapt ce le va permite ulterior sa afirme ca nu el este cel care a semnat documentul respectiv.

Pentru a putea determina momentul la care a fost creat sau semnat un document electronic trebuie ca acestuia sa i se asocieze o amprenta de timp. Principala problema o reprezinta insa obtinerea amprentelor de timp intr-o maniera sigura si de incredere.

Schemele existente de generare a amprentelor de timp se pot clasifica in trei man categorii: scheme simple, scheme cu mlanftiire si scheme distribuite. Majoritatea acestor scheme presupun existenta unui tert de incredere denumit Autoritate de Marcare a Timpului (TSA - Time-Stamping Authority).

O amprenta de timp emisa de un TSA pentru un document reprezinta o atestare a faptului ca documentul respectiv a fost prezentat TSA la un moment de timp dat. Altfel spus, prin emiterea unei amprente de timp pentru un document, TSA certifica faptul ca documentul respectiv exista in momentul generarii amprentei.

Amprentele de timp si serviciile de arhivare sigura sunt principalele mecanisme folosite pentru asigurarea non-repudierii semnaturilor electronice pentru o perioada de timp indelungata.

Validarea semnaturilor folosind amprente de timp

Este prezentat in continuare algoritmul de validare a semnaturilor electronice folosind amprente de timp generate de TSA. Acest algoritm plaseaza o semnatura la un anumit moment de timp pe baza caruia trebuie sa se faca validarea semnaturii prin obtinerea informatiilor referitoare la starea certificatului digital (de exemplu, CRL-urile) si a algoritmilor criptografici din momentul respectiv.

Pentru a certifica faptul ca utilizatorul A a semnat documentul X la momentul Tg acesta trebuie sa obtina de la TSA o amprenta de timp pentru semnatura SA(X), imediat dupa generarea acesteia. Amprenta de timp este apoi atasata documentului semnat si are rolul de a stabili momentul la care a fost generata semnatura.

Pentru a determina validitatea semnaturii SA(X) trebuie parcursi urmatorii pasi:

Se verifica amprenta de timp si faptul ca ea a fost generata pentru semnatura SA(X).

Se extrage timpul de generare a semnaturii TA din amprenta de timp.

Se identifica si se

obtine certificatul digital al lui A din momentul semnarii

documentului.

Timpul de generare a semnaturii Tg trebuie sa se incadreze in perioada de validitate a certificatului digital al lui A.

Se identifica si se obtin informatiile necesare determinarii starii

certificatului digital al lui A la momentul Tg. Certificatul digital

al lui A nu

trebuie sa fi fost revocat inainte de momentul Tg.

Se verifica

semnatura SA(X) folosind cheia publica din certificatul

digital

al lui A.

Daca toate aceste conditii sunt indeplinite, atunci semnatura lui A asupra documentului X poate fi declarata valida.

Amprentele de timp reprezinta un domeniu relativ nou in cadrul criptografiei, teoria ce sta la baza generarii acestora fiind elaborata dupa anii '90. In viitor se preconizeaza o dezvoltare a acestui domeniu si o crestere a numarului de implementari practice datorita adoptarii pe scara larga a legislatiei privind semnaturile electronice

Legea privind semnatura electronica stabileste regimul juridic al semnaturii electronice si al inscrisurilor in forma electronica, precum si conditiile furnizarii de servicii de certificare a semnaturilor electronice, urmarindu-se crearea unui cadru legal pentru semnatura electronica si pentru activitatea furnizorilor de servicii de certificare a semnaturilor electronice. Legea nu trateaza aspecte legate de incheierea, validitatea si efectele actelor juridice, sau de utilizarea si circulatia documentelor, lasand deplina forta vointei partenerilor de a stabili prin contract termenii si conditiile in care accepta utilizarea intre ele a semnaturilor electronice.

Legea introduce doua concepte: semnatura electronica si semnatura electronica extinsa.

Primul concept inglobeaza practic orice procedeu utilizat de destinatarul unui mesaj pentru a indica faptul ca este de acord cu continutul mesajului, cu alte cuvinte, ca mesajul ii apartine.

Semnatura electronica extinsa inseamna semnatura electronica plus un numar de patru conditii, menite sa asigure identificarea celui care semneaza si integritatea documentului. Este ceea ce cunoastem ca semnatura digitala, un procedeu mai mult sau mai putin complex, care foloseste criptarea asimetrica, sistemul cheie privata-cheie publica.

Intre cele doua concepte exista diferente de regim juridic: numai semnatura electronica extinsa, bazata pe un certificat calificat si generata cu ajutorul unui dispozitiv securizat de creare a semnaturii este asimilata, in privinta conditiilor si efectelor sale, cu semnatura manuscrisa (olografa). Efectele juridice, admisibilitatea ca proba in justitie si forta probanta a semnaturii electronice sunt in schimb lasate la aprecierea instantei de judecata. Furnizarea serviciilor de certificare nu este supusa nici unei autorizari prealabile si se desfasoara in concordanta cu principiile concurentei libere si loiale. Furnizarea serviciilor de certificare de catre furnizorii stabiliti in statele membre ale Uniunii Europene se face in conditiile prevazute in Acordul european instituind o asociere intre Romania, pe de o parte, Comunitatile Europene si statele membre ale acestora, pe de alta parte.

Furnizorii de servicii de certificare sunt obligati sa respecte, pe parcursul desfasurarii activitatii, procedurile de securitate si de certificare. Certificatul calificat va cuprinde urmatoarele mentiuni:

a) indicarea faptului ca certificatul a fost eliberat cu titlu de certificat calificat;

b) datele de identificare a furnizorului de servicii de certificare, precum si cetatenia acestuia, in cazul Page 2 persoanelor fizice, respectiv nationalitatea acestuia, in cazul persoanelor juridice;

c) numele semnatarului sau pseudonimul acestuia, identificat ca atare, precum si alte atribute specifice ale semnatarului, daca sunt relevante, in functie de scopul pentru care este eliberat certificatul calificat;

d) codul personal de identificare a semnatarului;

e) datele de verificare a semnaturii, care corespund datelor de creare a semnaturii aflate sub controlul exclusiv al semnatarului;

f) indicarea inceputului si sfarsitului perioadei de valabilitate a certificatului calificat;

g) codul de identificare a certificatului calificat;

h) semnatura electronica extinsa a furnizorului de servicii de certificare care elibereaza certificatul calificat;

i) daca este cazul, limitele utilizarii certificatului calificat sau limitele valorice ale operatiunilor pentru care acesta poate fi utilizat;

j) orice alte informatii stabilite de autoritatea de reglementare si supraveghere specializata in domeniu.

Fiecarui semnatar i se va atribui de catre furnizorul de servicii de certificare un cod personal care sa asigure identificarea unica a semnatarului. Orice furnizor de servicii de certificare are obligatia de a suspenda certificatul in termen de 24 de ore din momentul in care a luat cunostinta sau trebuia si putea sa ia cunostinta despre aparitia oricaruia dintre urmatoarele cazuri:

la cererea semnatarului, dupa o prealabila verificare a identitatii acestuia;

in cazul in care o hotarare judecatoreasca dispune suspendarea;

in cazul in care informatiile continute in certificat nu mai corespund realitatii, daca nu se impune revocarea certificatului;

Prin efectul legii se infiinteaza Registrul furnizorilor de servicii de certificare, care se constituie si se actualizeaza de catre autoritatea de reglementare si supraveghere specializata in domeniu. Registrul constituie evidenta oficiala:

a) a furnizorilor de servicii de certificare care au sediul in Romania;

b) a furnizorilor de servicii de certificare cu sediul sau domiciliul in alt stat, ale caror certificate calificate sunt recunoscute.

Registrul are rolul de a asigura, prin efectuarea inregistrarilor, stocarea datelor de identificare si a unor informatii legate de activitatea furnizorilor de servicii de certificare, precum si informarea publicului cu privire la datele si informatiile stocate. Continutul si structura Registrului se vor stabili, prin reglementari, de catre autoritatea de reglementare si supraveghere specializata in domeniu.

Autoritatea de reglementare si supraveghere specializata in domeniu va putea, din oficiu sau la solicitarea oricarei persoane interesate, sa verifice sau sa dispuna verificarea conformitatii activitatilor unui furnizor de servicii de certificare cu dispozitiile legi sau cu reglementari emise de catre autoritatea de reglementare si supraveghere specializata in domeniu. Atributiile de control ce revin autoritatii de reglementare si supraveghere specializate in domeniu sunt exercitate de personalul anume imputernicit in acest sens. In vederea exercitarii controlului, personalul cu atributii de control este autorizat:

a) sa aiba acces liber, permanent, in orice loc in care se afla echipamentele necesare furnizarii de servicii de certificare;

b) sa solicite orice document sau informatie necesara in vederea realizarii controlului;

c) sa verifice punerea in aplicare a oricaror proceduri de securitate sau de certificare utilizate de furnizorul de servicii de certificare supus controlului;

d) sa sigileze orice echipamente necesare furnizarii de servicii de certificare sau sa retina orice document ce are legatura cu aceasta activitate, pe o perioada care nu poate depasi 15 zile, daca aceasta masura se impune;

e) sa ia orice alte asemenea masuri, in limitele legii.

Personalul cu atributii de control este obligat:

a) sa nu dezvaluie datele de care a luat cunostinta cu ocazia exercitarii atributiilor sale;

b) sa pastreze confidentialitatea surselor de informatii in legatura cu sesizarile sau plangerile primite.

In scopul asigurarii unui grad sporit de securitate a operatiunilor si al protejarii corespunzatoare a drepturilor si intereselor legitime ale beneficiarilor de servicii de certificare, furnizorii de servicii de certificare care doresc sa isi desfasoare activitatea ca furnizori acreditati pot solicita obtinerea unei acreditari din partea autoritatii de reglementare si supraveghere specializate in domeniu.

Furnizorii de servicii de certificare acreditati in conditiile prezentei legi au dreptul de a folosi o mentiune distinctiva care sa se refere la aceasta calitate in toate activitatile pe care le desfasoara, legate de certificarea semnaturilor.

Conformitatea dispozitivelor securizate de creare a semnaturii electronice cu prevederile legi se verifica de catre agentii de omologare, persoane juridice de drept public sau de drept privat, agreate de autoritatea de reglementare si supraveghere specializata in domeniu, in conditiile stabilite prin reglementari emise de aceasta.

In urma indeplinirii procedurii de verificare se emite certificatul de omologare a dispozitivului securizat de creare a semnaturii electronice. Certificatul poate fi retras in cazul in care agentia de omologare constata ca dispozitivul securizat de creare a semnaturii electronice nu mai indeplineste una dintre conditiile prevazute de lege.

Certificatul calificat eliberat de catre un furnizor de servicii de certificare cu domiciliul sau cu sediul intr-un alt stat este recunoscut ca fiind echivalent din punct de vedere al efectelor juridice cu certificatul calificat eliberat de un furnizor de servicii de certificare cu domiciliul sau cu sediul in Romania, daca:

a) furnizorul de servicii de certificare cu domiciliul sau sediul in alt stat a fost acreditat in cadrul regimului de acreditare, in conditiile prevazute de lege;

b) un furnizor de servicii de certificare acreditat, cu domiciliul sau cu sediul in Romania, garanteaza certificatul;

c) certificatul sau furnizorul de servicii de certificare care l-a eliberat este recunoscut prin aplicarea unui acord bilateral sau multilateral intre Romania si alte state sau organizatii internationale, pe baza de reciprocitate.

Furnizorul de servicii de certificare, care elibereaza certificate prezentate ca fiind calificate sau care garanteaza asemenea certificate, este raspunzator pentru prejudiciul adus oricarei persoane care isi intemeiaza conduita pe efectele juridice ale respectivelor certificate:

a) in ceea ce priveste exactitatea, in momentul eliberarii certificatului, a tuturor informatiilor pe care le contine;

b) in ceea ce priveste asigurarea ca, in momentul eliberarii certificatului, semnatarul identificat in cuprinsul acestuia detinea datele de generare a semnaturii corespunzatoare datelor de verificare a semnaturii mentionate in respectivul certificat;

c) in ceea ce priveste asigurarea ca datele de generare a semnaturii corespund datelor de verificare a semnaturii, in cazul in care furnizorul de servicii de certificare le genereaza pe amandoua;

Titularii de certificate sunt obligati sa solicite, de indata, revocarea certificatelor, in cazul in care:

a) au pierdut datele de creare a semnaturii electronice;

b) au motive sa creada ca datele de creare a semnaturii electronice au ajuns la cunostinta unui tert neautorizat;

c) informatiile esentiale cuprinse in certificat nu mai corespund realitatii.

Parlamentul Romaniei adopta prezenta lege.

Art. 1

Prezenta lege stabileste regimul juridic al semnaturii electronice si al inscrisurilor in forma electronica, precum si conditiile furnizarii de servicii de certificare a semnaturilor electronice.

Art. 2

Prezenta lege se completeaza cu dispozitiile legale privind incheierea, validitatea si efectele actelor juridice.

Art. 3

Nici o dispozitie a prezentei legi nu poate fi interpretata in sensul limitarii autonomiei de vointa si a libertatii contractuale a partilor.

Art. 4. - In intelesul prezentei legi:

1. date in forma electronica sunt reprezentari ale informatiei intr-o forma conventionala adecvata crearii, prelucrarii, trimiterii, primirii sau stocarii acesteia prin mijloace electronice;

2. inscris in forma electronica reprezinta o colectie de date in forma electronica intre care exista relatii logice si functionale si care redau litere, cifre sau orice alte caractere cu semnificatie inteligibila, destinate a fi citite prin intermediul unui program informatic sau al altui procedeu similar;

3. semnatura electronica reprezinta date in forma electronica, care sunt atasate sau logic asociate cu alte date in forma electronica si care servesc ca metoda de identificare;

4. semnatura electronica extinsa reprezinta acea semnatura electronica care indeplineste cumulativ urmatoarele conditii:

a) este legata in mod unic de semnatar;

b) asigura identificarea semnatarului;

c) este creata prin mijloace controlate exclusiv de semnatar;

d) este legata de datele in forma electronica, la care se raporteaza in asa fel incat orice modificare ulterioara a acestora este identificabila;

5. semnatar reprezinta o persoana care detine un dispozitiv de creare a semnaturii electronice si care actioneaza fie in nume propriu, fie ca reprezentant al unui tert;

6. date de creare a semnaturii electronice reprezinta orice date in forma electronica cu caracter de unicitate, cum ar fi coduri sau chei criptografice private, care sunt folosite de semnatar pentru crearea unei semnaturi electronice;

7. dispozitiv de creare a semnaturii electronice reprezinta software si/sau hardware configurate, utilizat pentru a implementa datele de creare a semnaturii electronice;

8. dispozitiv securizat de creare a semnaturii electronice reprezinta acel dispozitiv de creare a semnaturii electronice care indeplineste cumulativ urmatoarele conditii:

a) datele de creare a semnaturii, utilizate pentru generarea acesteia, sa poata aparea numai o singura data si confidentialitatea acestora sa poata fi asigurata;

b) datele de creare a semnaturii, utilizate pentru generarea acesteia, sa nu poata fi deduse;

c) semnatura sa fie protejata impotriva falsificarii prin mijloacele tehnice disponibile la momentul generarii acesteia;

d) datele de creare a semnaturii sa poata fi protejate in mod efectiv de catre semnatar impotriva utilizarii acestora de catre persoane neautorizate;

e) sa nu modifice datele in forma electronica, care trebuie sa fie semnate, si nici sa nu impiedice ca acestea sa fie prezentate semnatarului inainte de finalizarea procesului de semnare;